Theo nhóm Hệ thống An ninh Mạng Internet X-Force, 94% các vụ tấn công nhằm vào trình duyệt xuất hiện sau 24 giờ kể từ khi lỗ hổng an ninh được công bố.

Theo nhóm Hệ thống An ninh Mạng Internet X-Force, 94% các vụ tấn công nhằm vào trình duyệt xuất hiện sau 24 giờ kể từ khi lỗ hổng an ninh được công bố.

Hôm qua, ngày 8/8, IBM đã công bố các kết quả báo cáo Thống kê Xu hướng giữa năm 2008 X-Force (X-Force 2008 Midyear Trend Statistics report) cho thấy, tội phạm mạng đang áp dụng những kỹ thuật và chiến lược tự động hóa mới, cho phép chúng khai thác những lỗ hổng an ninh một cách nhanh chóng hơn bao giờ hết. Các công cụ mới đang được triển khai trên mạng Internet bởi các phần tử tội phạm có tổ chức, cùng với những mã lỗ hổng an ninh mà các nghiên cứu phát hiện và công bố đã đặt nhiều hệ thống, cơ sở dữ liệu, và con người trước những rủi ro của việc có thể bị tấn công, khai thác.

Theo báo cáo X-Force, 94% hoạt động khai thác trực tuyến liên quan đến trình duyệt xuất hiện trong vòng 24 giờ sau khi một công bố chính thức về lỗ hổng an ninh được phát hành. Những tấn công này, được biết đến như là “tấn công tức thời” (“zero-day” exploits), xuất hiện trên mạng Internet trước khi mọi người nhận ra họ có một lỗ hổng an ninh trong hệ thống của họ cần được vá.

Những phát hiện chính trong báo cáo của X-Force bao gồm:

Các plug-ins của trình duyệt là những đích tấn công ưa thích mới

Bối cảnh tấn công đã thay đổi từ các hệ thống hoạt động sang các trình duyệt và giờ đây là các plug-ins của các trình duyệt. Trong 6 tháng đầu năm 2008, gần 78% số vụ tấn công trình duyệt nhắm vào các plug-in.

Xu hướng tấn công tự động, trên diện rộng

Hơn một nửa số lần công bố lỗ hổng an ninh liên quan đến các ứng dụng máy chủ web sử dụng SQL (Ngôn ngữ Truy vấn Có cấu trúc) đã tạo ra các vụ tấn công tự động và nhắm đến nhiều hệ thống. Các lỗ hổng an ninh SQL gia tăng từ 25% vào năm 2007 lên 41% của tất cả các lỗ hổng an ninh ứng dụng máy chủ web trong nửa đầu năm 2008.

Spammer quay trở lại với những kỹ năng cơ bản

Những thư rác (spam) phức tạp của năm 2007 (spam dựa vào hình ảnh, spam dưới dạng file gắn kèm, vv...) đã biến mất và giờ đây các kẻ phát tán thư rác đang sử dụng các spam URL đơn giản. Loại spam này thường chỉ bao gồm một vài từ đơn giản kèm theo một URL. Điều đó làm cho các bộ lọc spam rất khó phát hiện ra chúng. Gần 90% spam hiện nay là spam URL.

Nga tiếp tục là “quê hương” của phần lớn thư rác

Có đến 11% thư rác của thế giới xuất phát từ đây, tiếp theo là Thổ Nhĩ Kỳ với 8% và sau đó là Mỹ với 7,1%.

Game thủ trực tuyến là những “con mồi” mới

Khi mà các trò chơi trực tuyến và các cộng đồng ảo tiếp tục phổ biến, họ trở thành một đích tấn công thú vị của tội phạm mạng. Báo cáo X-Force cho thấy 4 Trojan đánh cắp mật khẩu hàng đầu đều nhắm tới các game thủ. Mục đích là đánh cắp tài sản ảo của game thủ rồi bán lại để kiếm tiền thật trên các thị trường trực tuyến.

Các tổ chức tài chính vẫn là những đích tấn công chính của phishers

18 trong số 20 đích tấn công hàng đầu của phishing là các tổ chức tài chính. Bảo vệ ảo hóa có tầm quan trọng ngày càng cao. Những công bố lỗ hổng an ninh liên quan đến ảo hóa đã tăng gấp ba kể từ năm 2006 và sẽ trở thành vấn đề nghiêm trọng hơn khi mà các môi trường được ảo hóa có mức độ phổ biến cao hơn. Báo cáo đầy đủ X-Force của IBM hiện được đăng tải tại địa chỉ www.ibm.com/services/us/iss/xforce/midyearreport.

IBM: Trình duyệt “thủng” chi chít

317

0 Bình luận

Sắp xếp theo

Xóa Đăng nhập để Gửi

Có thể bạn quan tâm

-

Bphone có bản cập nhật phần mềm đầu tiên, cải thiện camera

-

Lộ phác thảo OnePlus 2 với camera kép phía sau

-

LG giới thiệu panel màn hình cảm ứng mới dành cho Notebook

-

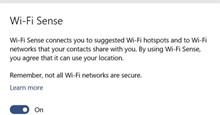

Wifi Sense - tính năng tự động chia sẻ mật khẩu Wi-Fi với bạn bè

-

"Uber Trung Quốc" tấn công thị trường Mỹ

-

Rò rỉ thêm bản thiết kế của iPhone 6s

Công nghệ

Công nghệ  Windows

Windows  iPhone

iPhone  Android

Android  Làng CN

Làng CN  Khoa học

Khoa học  Ứng dụng

Ứng dụng  Học CNTT

Học CNTT  Game

Game  Download

Download  Tiện ích

Tiện ích

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  macOS

macOS  Phần cứng

Phần cứng  Thủ thuật SEO

Thủ thuật SEO  Kiến thức cơ bản

Kiến thức cơ bản  Dịch vụ ngân hàng

Dịch vụ ngân hàng  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Nhà thông minh

Nhà thông minh  Ứng dụng văn phòng

Ứng dụng văn phòng  Tải game

Tải game  Tiện ích hệ thống

Tiện ích hệ thống  Ảnh, đồ họa

Ảnh, đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Họp, học trực tuyến

Họp, học trực tuyến  Video, phim, nhạc

Video, phim, nhạc  Giao tiếp, liên lạc, hẹn hò

Giao tiếp, liên lạc, hẹn hò  Hỗ trợ học tập

Hỗ trợ học tập  Máy ảo

Máy ảo  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Quạt các loại

Quạt các loại  Cuộc sống

Cuộc sống  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Làm đẹp

Làm đẹp  Nuôi dạy con

Nuôi dạy con  Chăm sóc Nhà cửa

Chăm sóc Nhà cửa  Du lịch

Du lịch  Halloween

Halloween  Mẹo vặt

Mẹo vặt  Giáng sinh - Noel

Giáng sinh - Noel  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  TOP

TOP  Ô tô, Xe máy

Ô tô, Xe máy  Giấy phép lái xe

Giấy phép lái xe  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ nhân tạo (AI)

Trí tuệ nhân tạo (AI)  Anh tài công nghệ

Anh tài công nghệ  Bình luận công nghệ

Bình luận công nghệ  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets - Trang tính

Google Sheets - Trang tính  Code mẫu

Code mẫu  Photoshop CS6

Photoshop CS6  Photoshop CS5

Photoshop CS5  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap