Tiền kĩ thuật số đã dần trở thành công cụ yêu thích của các hacker và tội phạm mạng bởi các giao dịch được thực hiện gần như nặc danh, cho phép họ sử dụng trên thị trường ngầm cho các giao dịch phi pháp, nhận hàng ngàn đô-la trong các vụ tấn công tống tiền, ví dụ như WannaCry, Petya, LeakerLocker, Locky và Cerber…

Hàng ngày, chúng ta vẫn nghe về những vụ hack sàn giao dịch tiền ảo hoặc ví điện tử, nhờ đó hacker cuỗm được hàng triệu đô la tiền Bitcoin hoặc Ethereum.

Ví dụ gần đây nhất là vụ trộm Ethereum - một trong những đồng tiền ảo có giá trị ngày càng tăng và rất phổ biến hiện nay - mà theo đó, khoảng nửa tỉ đô la đã bị đánh cắp.

Hiển nhiên là sau khi trộm được hàng trăm ngàn đô-la tiền ảo từ sàn giao dịch, ví điện tử hay từ các nạn nhân của mã độc tống tiền, tội phạm mạng sẽ không giữ chúng dưới dạng ảo mà phải chuyển chúng sang tiền mặt để dùng trong thế giới thật.

Làm thế nào hacker biến tiền ảo thành tiền mặt mà không bị phát hiện?

Có thể bạn chưa biết, một số sàn giao dịch tiền ảo có cả các hoạt động rửa tiền, những người hoạt động trái phép, giúp hacker và tội phạm mạng dễ dàng chuyển tiền ảo thành tiền mặt mà không bị phát hiện.

Theo dõi việc thanh toán qua blockchain

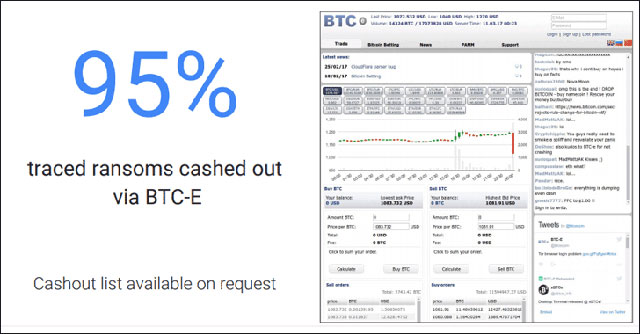

Theo kết quả một nghiên cứu mới đây của 3 nhà nghiên cứu Google, hơn 95% các lần thanh toán bằng bitcoin được lấy từ nạn nhân của mã độc tống tiền đã được chuyển thành tiền mặt thông qua sàn giao dịch tiền ảo của Nga có tên BTC-e, kể từ năm 2014.

Thú vị là, chỉ 2 ngày trước khi Google công bố, một trong những người sáng lập của BTC-e, Alexander Vinnik, đã bị cảnh sát Hy Lạp bắt giữ do rửa hơn $4 tỉ bitcoin cho những kẻ phạm pháp.

“Chúng tôi phát hiện ra các điểm chuyền tiền mật, theo dõi tiền ra khỏi hệ thống Bitcoin, cho phép nhà chức trách theo dấu tiền bằng các hình thức theo dõi tài chính truyền thống”, 3 nhà nghiên cứu Luca Invernizza, Kylie McRoberts và Elie Bursztein nói.

Theo dõi thanh toán tống tiền

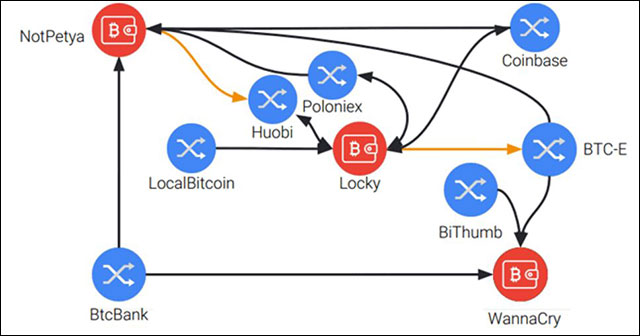

Các nhà nghiên cứu đã lần theo số tiền từng bước, nghiên cứu hệ sinh thái luôn thay đổi của các biến thể mã độc tống tiền (vốn đã giúp tội phạm mạng kiếm được ít nhất 25 triệu đô la trong 2 năm qua.

- Những gia đình ransomware gây thiệt hại nặng nề nhất: theo nghiên cứu, hai gia đình mã độc tống tiền mang lại cho hacker nhiều tiền nhất là Locky và Cerber, trong khi các biến thể vẫn đang xuất hiện thêm.

- Tội phạm kiếm được tiền triệu: Locky là cái tên kiếm được nhiều nhất cho hacker với 7,8 triệu đô la và là ransomware dầu tiên kiếm được hơn 1 triệu đô la một tháng cho tới nay. Trong khi đó tới nay Cerber kiếm được 6,9 triệu đô la và vẫn không ngừng kiếm được hơn 200.000 đô la mỗi tháng.

- Nơi nạn nhân thích dùng để mua bitcoin: hiển nhiên là nạn nhân cũng cần BTC để trả cho kẻ tấn công, hầu hết nạn nhân chọn LocalBitcoins, Bithumb và CoinBase để mua BTC. Trong đó, 90% nạn nhân trả tiền trong một giao dịch.

- Kẻ tấn công biến tiền ảo thành tiền thật như thế nào: theo nghiên cứu, hơn 95% thanh toán bitcoin cho các vụ tống tiền được chuyển sang tiền mặt thông qua BTC-e, một dịch vụ ra đời từ năm 2011.

- Tội phạm thuê Botnet: những tên tội phạm đứng sau Dridex, Locky và Cerber đã thuê botnet Necurs để phân phối ransomware trên diện rộng.

Google thực hiện nghiên cứu cùng các nhà nghiên cứu đến từ đại học New York, đại học California San Diego và công ty phân tích blockchain Chainalysis.

95% bitcoin được chuyển thành tiền mặt qua BTC

Nói về BTC-e, sàn giao dịch tiền ảo được cho là có liên quan tới việc chuyển thành tiền mặt của các vụ đánh cắp bitcoin từ sàn giao dịch Nhật Bản vốn rất phổ biến Mt. Gox. Sàn này đã bị sập vào năm 2014 sau khi thực hiện nhiều vụ cướp bí ẩn.

Công nghệ

Công nghệ  Windows

Windows  iPhone

iPhone  Android

Android  Học CNTT

Học CNTT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  macOS

macOS  Phần cứng

Phần cứng  Thủ thuật SEO

Thủ thuật SEO  Kiến thức cơ bản

Kiến thức cơ bản  Dịch vụ ngân hàng

Dịch vụ ngân hàng  Lập trình

Lập trình  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Nhà thông minh

Nhà thông minh  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets - Trang tính

Google Sheets - Trang tính  Code mẫu

Code mẫu  Photoshop CS6

Photoshop CS6  Photoshop CS5

Photoshop CS5  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Ứng dụng văn phòng

Ứng dụng văn phòng  Tải game

Tải game  Tiện ích hệ thống

Tiện ích hệ thống  Ảnh, đồ họa

Ảnh, đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Họp, học trực tuyến

Họp, học trực tuyến  Video, phim, nhạc

Video, phim, nhạc  Giao tiếp, liên lạc, hẹn hò

Giao tiếp, liên lạc, hẹn hò  Hỗ trợ học tập

Hỗ trợ học tập  Máy ảo

Máy ảo  Điện máy

Điện máy  Tủ lạnh

Tủ lạnh  Tivi

Tivi  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Quạt các loại

Quạt các loại  Cuộc sống

Cuộc sống  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Làm đẹp

Làm đẹp  Nuôi dạy con

Nuôi dạy con  Chăm sóc Nhà cửa

Chăm sóc Nhà cửa  Du lịch

Du lịch  Halloween

Halloween  Mẹo vặt

Mẹo vặt  Giáng sinh - Noel

Giáng sinh - Noel  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  TOP

TOP  Ô tô, Xe máy

Ô tô, Xe máy  Giấy phép lái xe

Giấy phép lái xe  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ nhân tạo (AI)

Trí tuệ nhân tạo (AI)  Anh tài công nghệ

Anh tài công nghệ  Bình luận công nghệ

Bình luận công nghệ