Các chuyên gia phân tích của Gartner khẳng định “đối thủ” của sự tiện lợi của điện thoại thông minh trong môi trường doanh nghiệp chính là những nguy cơ bảo mật tiềm tàng đang ngày càng gia tăng tỉ lệ thuận với “độ thông minh” của thiết bị.

Những xu hướng mới trong ngành công nghiệp không dây đã và đang ngày càng tạo ra những điều kiện thuận lợi hơn cho tin tặc trong việc tổ chức các vụ tấn công nhắm vào thiết bị cầm tay.

Lấy ví dụ, trong vài năm trước đây chưa có nhiều chuẩn liên thông giữa điện thoại thông minh và các thiết bị không dây khác. Sự khác biệt trong nền tảng hệ điều hành di động và ứng dụng nền tảng Java di động cấu hình khác biệt giữa các dòng thiết bị – thậm trí khác biệt ngay giữa các sản phẩm trong cùng một dòng - khiến cho tin tặc khó có thể phát triển mã độc có khả năng tấn công nhiều thiết bị cùng một lúc được.

Lấy ví dụ, trong vài năm trước đây chưa có nhiều chuẩn liên thông giữa điện thoại thông minh và các thiết bị không dây khác. Sự khác biệt trong nền tảng hệ điều hành di động và ứng dụng nền tảng Java di động cấu hình khác biệt giữa các dòng thiết bị – thậm trí khác biệt ngay giữa các sản phẩm trong cùng một dòng - khiến cho tin tặc khó có thể phát triển mã độc có khả năng tấn công nhiều thiết bị cùng một lúc được.

Tuy nhiên, ngày nay điều đó đã hoàn toàn thay đổi. Mã độc giờ đây có thể “thoải mái chạy” trên hàng loạt các thiết bị cầm tay khác nhau. “Điện thoại thông minh càng giống với PC bao nhiêu thì nguy cơ bị mã độc tấn công càng tăng lên bấy nhiêu,” ông John Girard – một chuyên gia phân tích của Gartner – khẳng định.

Chuyên gia Girard cũng dự báo nhiều hiểm họa vốn chỉ tấn công PC như lừa đảo trực tuyến rồi đây sẽ tìm được đường tấn công nền tảng di động.

Và nếu điều này xảy ra thì đó có thể sẽ là một hiểm họa đặc biệt là trong điều kiện doanh nghiệp đã bắt đầu áp dụng việc cài đặt một số ứng dụng doanh nghiệp lên thiết bị di động với nhiều nguồn dữ liệu quý giá có sức hấp dẫn rất cao đối với tin tặc.

Gartner dự báo ăn cắp thông tin cá nhân và tấn công lừa đảo trực tuyến nhắm đến thiết bị di động sẽ bắt đầu trở nên ngày một phổ biến hơn trong năm tới. Chính vì thế mà khi quyết định đầu tư một lượng lớn thiết bị di động cho nhân viên, doanh nghiệp cần phải bảo đảm rằng những thiết bị đó đáp ứng đầy đủ những yêu cầu về bảo mật.

Chuyên gia Girard cũng liệt kê những yêu cầu bảo mật cho thiết bị di động như sau: Dữ liệu cần được mã hóa, kiểm soát truy cập và định danh hợp lý, triển khai áp dụng hệ thống chống đột nhập ngăn chặn sự xâm nhập của các thiết bị giả mạo...

2009: Nguy cơ bảo mật di động sẽ bắt đầu tăng mạnh

186

0 Bình luận

Sắp xếp theo

Xóa Đăng nhập để Gửi

Có thể bạn quan tâm

-

LG giới thiệu panel màn hình cảm ứng mới dành cho Notebook

-

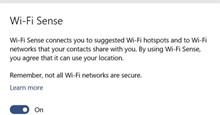

Wifi Sense - tính năng tự động chia sẻ mật khẩu Wi-Fi với bạn bè

-

Lưu trữ đám mây: Amazon, Microsoft, Google - Tam mã phân tranh

-

Rò rỉ thêm bản thiết kế của iPhone 6s

-

Microsoft sẽ hoàn thiện Windows 10 ngay trong tuần này

-

"Uber Trung Quốc" tấn công thị trường Mỹ

Công nghệ

Công nghệ  Windows

Windows  iPhone

iPhone  Android

Android  Học CNTT

Học CNTT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  macOS

macOS  Phần cứng

Phần cứng  Thủ thuật SEO

Thủ thuật SEO  Kiến thức cơ bản

Kiến thức cơ bản  Dịch vụ ngân hàng

Dịch vụ ngân hàng  Lập trình

Lập trình  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Nhà thông minh

Nhà thông minh  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets - Trang tính

Google Sheets - Trang tính  Code mẫu

Code mẫu  Photoshop CS6

Photoshop CS6  Photoshop CS5

Photoshop CS5  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Ứng dụng văn phòng

Ứng dụng văn phòng  Tải game

Tải game  Tiện ích hệ thống

Tiện ích hệ thống  Ảnh, đồ họa

Ảnh, đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Họp, học trực tuyến

Họp, học trực tuyến  Video, phim, nhạc

Video, phim, nhạc  Giao tiếp, liên lạc, hẹn hò

Giao tiếp, liên lạc, hẹn hò  Hỗ trợ học tập

Hỗ trợ học tập  Máy ảo

Máy ảo  Điện máy

Điện máy  Tủ lạnh

Tủ lạnh  Tivi

Tivi  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Quạt các loại

Quạt các loại  Cuộc sống

Cuộc sống  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Làm đẹp

Làm đẹp  Nuôi dạy con

Nuôi dạy con  Chăm sóc Nhà cửa

Chăm sóc Nhà cửa  Du lịch

Du lịch  Halloween

Halloween  Mẹo vặt

Mẹo vặt  Giáng sinh - Noel

Giáng sinh - Noel  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  TOP

TOP  Ô tô, Xe máy

Ô tô, Xe máy  Giấy phép lái xe

Giấy phép lái xe  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ nhân tạo (AI)

Trí tuệ nhân tạo (AI)  Anh tài công nghệ

Anh tài công nghệ  Bình luận công nghệ

Bình luận công nghệ