Một ransomware mới có tên Bad Rabbit đang khuấy đảo nhiều quốc gia ở Đông Âu, trong đó có cả các đơn vị chính phủ và doanh nghiệp. Tốc độ lan truyền tương đương với WannaCry và NotPetya diễn ra vào tháng 5 và 6 vừa qua.

Hiện tại, ransomware này đã có mặt ở Nga, Ukraine, Bulgari và Thổ Nhĩ Kỳ. Những đơn vị bị ảnh hưởng được xác nhận gồm sân bay Odessa ở Thổ Nhĩ Kỹ, hệ thống tàu điện ngầm Kiev ở Ukraine, Bộ giao thông Ukraine và 3 tờ báo ở Nga, trong đó có Interfax và Fontanka. Nhóm CERT của Ukraine đã đăng cảnh báo các doanh nghiệp về vụ việc.

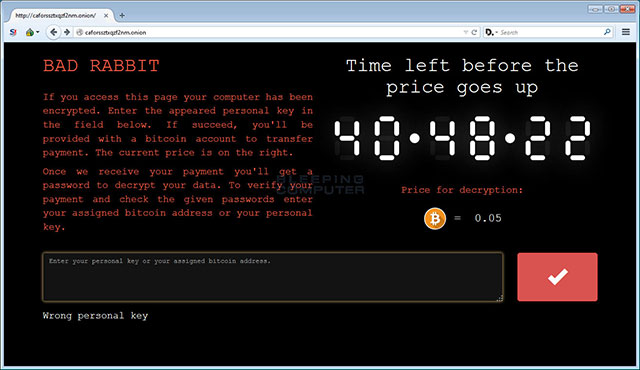

Thông báo máy tính đã bị Bad Rabbit tấn công

Bad Rabbit phát tán qua cập nhật Flash giả

Các nhà nghiên cứu tại ESET và Proofpoint nói rằng ban đầu Bad Rabbit được phát tán qua gói cập nhật Flash giả mạo nhưng ransomware cũng có công cụ riêng để di chuyển bên trong mạng lưới. Điều này cũng giải thích vì sao Bad Rabbit lại lan tràn nhanh như vậy trong khoảng thời gian ngắn.

Xem thêm: Hướng dẫn cập nhật Adobe Flash Player phiên bản mới nhất

Trong báo cáo của Kaspersky có đưa ra dữ liệu cho thấy “ransomware phát tán qua kiểu tấn công drive-by” và “nạn nhân bị chuyển hướng tới [trang web tự cho là gói cập nhật Flash] từ các trang thật”.

Dựa trên phân tích của ESET, Emsisoft và Fox-IT, Bad Rabbit dùng MImikatz để lấy thông tin đăng nhập vào bộ nhớ máy tính và hard-coded, cố truy cập máy chủ trên cùng mạng qua SMB và WebDAV.

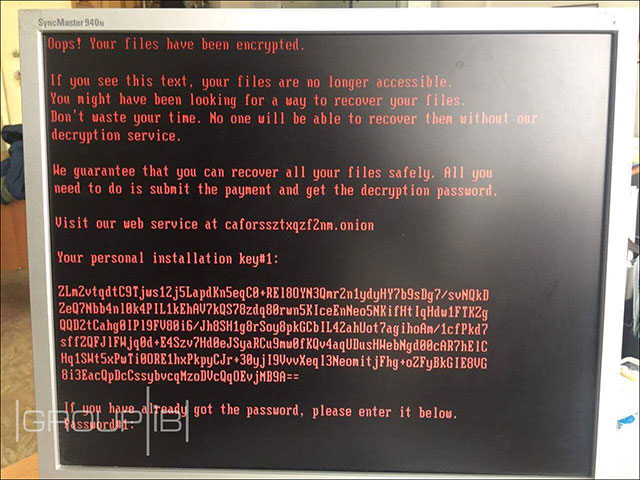

Bad Rabbit cũng như Petys và NotPetya, đầu tiên mã hóa tập tin trên máy sau đó thay thế bằng MBR (Master Boot Record). Khi xong việc, nó sẽ khởi động lại máy và từ đây chỉ còn thông báo tống tiền MBR.

Thông báo này cũng giống thông báo mà NotPetya sử dụng. Ngoài ra thì Bad Rabbit và NotPetya không giống nhau nhiều. Intezer nói rằng chỉ có 13% code trong NotPetya được dùng lại trong Bad Rabbit. Kẻ tấn công yêu cầu nạn nhân truy cập trang qua mạng Tor và trả 0.05 Bitcoin (khoảng $280) trong 40 giờ trước khi khoản tiền tăng lên.

Có vẻ Bad Rabbit được viết trên DiskCryptor, một công cụ mã hóa ổ đĩa mã nguồn mở, tương tự như ransomware HDDCryptor đã tấn công dịch vụ giao thông Minu tại San Francisco đầu năm nay. Mã nguồn của Bad Rabbit cũng chứa nhiều tham chiếu tới các nhân vật trong Game of Thrones.

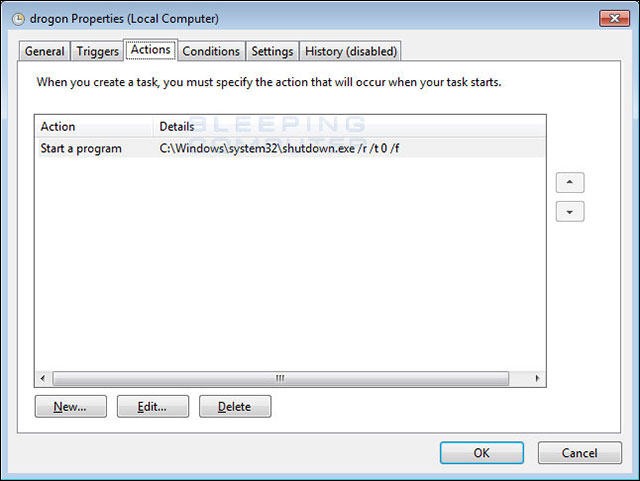

Các công việc lên lịch trình sẵn được đặt tên theo Game of Thrones

Các thông số kỹ thuật của Bad Rabbit

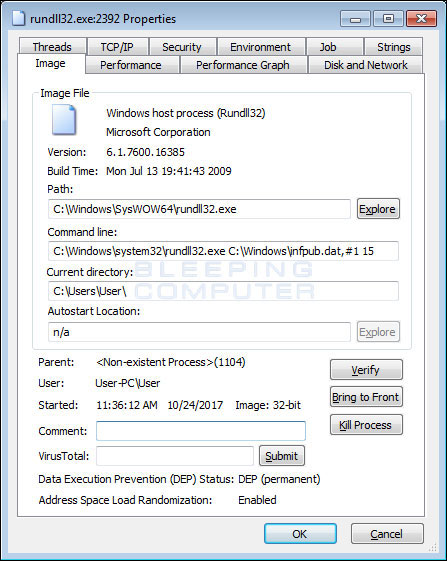

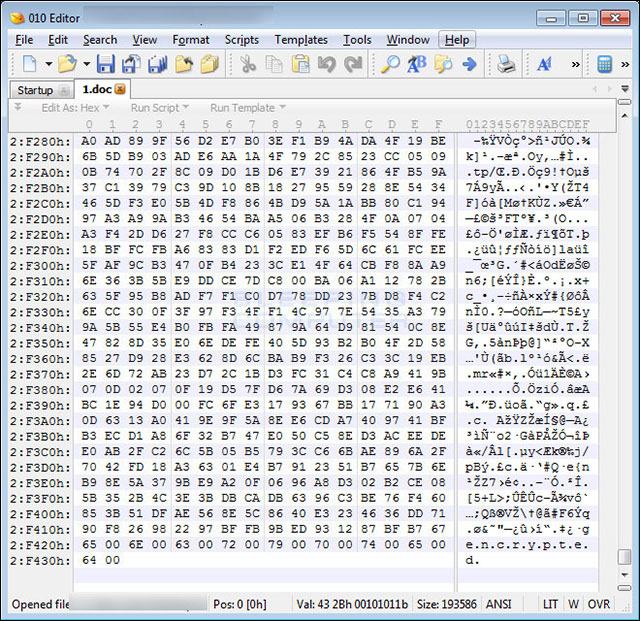

Bad Rabbit tấn công bằng cách hiển thị thông báo cập nhật Adobe Flash giả. Khi người dùng click vào, tập tin install_flash_player.exe sẽ được tải về. Khi thực thi, nó sẽ để lại tập tin C:\Windows\infpub.dat và thực thi nó bằng lệnh C:\Windows\system32\rundll32.exe C:\Windows\infopub.dat, #1.15

Infpub.dat thực thi qua rundll32

Sau đó, Infpub.dat sẽ tạo ra các tập tin C:\Windows\cscc.dat và C:\Windows\dispco.exe. Cscc.dat thực ra là bản sao đã đổi tên của dcrypt.sys, driver của DiskCryptor. Infpub.dat sẽ tạo Windows Client Side Caching DDriver được dùng để khởi động driver cscc.dat.

Infpub.dat đặt lịch trình sẵn để khởi động dispci.exe khi người dùng đăng nhập máy tính. Việc này gọi là Rhaegal và sẽ thực thi lệnh “C:\Windows\dispci.exe” -id [id] && exit

Driver cscc.dat cùng với tập tin dispci.exe được dùng để mã hóa ổ đĩa và chỉnh sửa bản ghi boot để hiển thị thông báo tống tiền dưới đây khi nạn nhân bật máy tính.

Đây là thông báo tống tiền của Bad Rabbit

Infpub.dat vẫn chưa xong việc. Sau khi cài yếu tố của DiskCryptor, nó còn mã hóa tập tin trên máy nạn nhân, có lẽ bằng thuật toán AES. Key mã hóa AES này sau đó được dùng để mã hóa với key công cộng RSA-2048. Hiện chưa biết key được lưu trữ ở đâu nhưng có lẽ được thêm vào tập tin mã hóa.

Không như các ransomware khác, Bad Rabbit không thêm phần mở rộng vào tên tập tin mà thêm chuỗi đánh dấu tập tin “encrypted” vào cuối tập tin.

Tập tin bị mã hóa với chuỗi đánh dấu

Infpub.dat còn có khả năng phát tán tới các máy tính khác thông qua SMB bằng cách cố truy cập mạng chia sẻ qua SMB bằng thông tin đăng nhập đã đánh cắp được từ máy tính nạn nhân. Nếu truy cập được, nó sẽ tự sao chép và thực thi ransomware trên các máy khác.

Đây là ví dụ của traffic SMB

Cuối cùng, Bad Rabbit cũng lên lịch để khởi động lại máy tính. Các công việc này cũng được đặt tên theo Game of Thrones là Drogon và Viserion, được dùng để tắt và khởi động lại máy và thực thi những chương trình khác khi đăng nhập hoặc hiển thị màn khóa trước khi khởi động Windows.

Nhìn chung, Bad Rabbit khá phức tạp và chứa nhiều công đoạn. Các công ty bảo mật vẫn đang nghiên cứu nên có thể vẫn còn nhiều thủ đoạn chưa khám phá ra trong ransomware này.

Xem thêm: Hướng dẫn bật tính năng Controlled Folder Access để chống ransomware trên Windows 10

Bad Rabbit IOC

Hashes

install_flash_player.exe: 630325cac09ac3fab908f903e3b00d0dadd5fdaa0875ed8496fcbb97a558d0da

infpub.dat: 579fd8a0385482fb4c789561a30b09f25671e86422f40ef5cca2036b28f99648

cscc.dat (dcrypt.sys): 0b2f863f4119dc88a22cc97c0a136c88a0127cb026751303b045f7322a8972f6

dispci.exe: 8ebc97e05c8e1073bda2efb6f4d00ad7e789260afa2c276f0c72740b838a0a93

Các tập tin

C:\Windows\infpub.dat

C:\Windows\System32\Tasks\drogon

C:\Windows\System32\Tasks\rhaegal

C:\Windows\cscc.dat

C:\Windows\dispci.exe

Các registry entry

HKLM\SYSTEM\CurrentControlSet\services\cscc

HKLM\SYSTEM\CurrentControlSet\services\cscc\Type 1

HKLM\SYSTEM\CurrentControlSet\services\cscc\Start 0

HKLM\SYSTEM\CurrentControlSet\services\cscc\ErrorControl 3

HKLM\SYSTEM\CurrentControlSet\services\cscc\ImagePath cscc.dat

HKLM\SYSTEM\CurrentControlSet\services\cscc\DisplayName Windows Client Side Caching DDriver

HKLM\SYSTEM\CurrentControlSet\services\cscc\Group Filter

HKLM\SYSTEM\CurrentControlSet\services\cscc\DependOnService FltMgr

HKLM\SYSTEM\CurrentControlSet\services\cscc\WOW64 1

Mạng hoạt động

Mạng local và từ xa qua SMB traffic trên các cổng 137, 139 và 445.

caforssztxqzf2nm.onion

Phần mở rộng khi bị mã hóa

.3ds .7z .accdb .ai .asm .asp .aspx .avhd .back .bak .bmp .brw .c .cab .cc .cer .cfg .conf .cpp .crt .cs .ctl .cxx .dbf .der .dib .disk .djvu .doc .docx .dwg .eml .fdb .gz .h .hdd .hpp .hxx .iso .java .jfif .jpe .jpeg .jpg .js .kdbx .key .mail .mdb .msg .nrg .odc .odf .odg .odi .odm .odp .ods .odt .ora .ost .ova .ovf .p12 .p7b .p7c .pdf .pem .pfx .php .pmf .png .ppt .pptx .ps1 .pst .pvi .py .pyc .pyw .qcow .qcow2 .rar .rb .rtf .scm .sln .sql .tar .tib .tif .tiff .vb .vbox .vbs .vcb .vdi .vfd .vhd .vhdx .vmc .vmdk .vmsd .vmtm .vmx .vsdx .vsv .work .xls .xlsx .xml .xvd .zip

Key RSA-2048 được nhúng vào

MIIBIjANBgkqhkiG9w0BAQEFAAOCAQ8AMIIBCgKCAQEA5clDuVFr5sQxZ+feQlVvZcEK0k4uCSF5SkOkF9A3tR6O/xAt89/PVhowvu2TfBTRsnBs83hcFH8hjG2V5F5DxXFoSxpTqVsR4lOm5KB2S8ap4TinG/GN/SVNBFwllpRhV/vRWNmKgKIdROvkHxyALuJyUuCZlIoaJ5tB0YkATEHEyRsLcntZYsdwH1P+NmXiNg2MH5lZ9bEOk7YTMfwVKNqtHaX0LJOyAkx4NR0DPOFLDQONW9OOhZSkRx3V7PC3Q29HHhyiKVCPJsOW1l1mNtwL7KX+7kfNe0CefByEWfSBt1tbkvjdeP2xBnPjb3GE1GA/oGcGjrXc6wV8WKsfYQIDAQAB

Công nghệ

Công nghệ  Windows

Windows  iPhone

iPhone  Android

Android  Học CNTT

Học CNTT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Phần cứng

Phần cứng  Thủ thuật SEO

Thủ thuật SEO  Kiến thức cơ bản

Kiến thức cơ bản  Dịch vụ ngân hàng

Dịch vụ ngân hàng  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Ứng dụng văn phòng

Ứng dụng văn phòng  Tải game

Tải game  Tiện ích hệ thống

Tiện ích hệ thống  Ảnh, đồ họa

Ảnh, đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Họp, học trực tuyến

Họp, học trực tuyến  Video, phim, nhạc

Video, phim, nhạc  Giao tiếp, liên lạc, hẹn hò

Giao tiếp, liên lạc, hẹn hò  Hỗ trợ học tập

Hỗ trợ học tập  Máy ảo

Máy ảo  Điện máy

Điện máy  Tủ lạnh

Tủ lạnh  Tivi

Tivi  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Quạt các loại

Quạt các loại  Cuộc sống

Cuộc sống  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Làm đẹp

Làm đẹp  Nuôi dạy con

Nuôi dạy con  Chăm sóc Nhà cửa

Chăm sóc Nhà cửa  Du lịch

Du lịch  DIY - Handmade

DIY - Handmade  Mẹo vặt

Mẹo vặt  Giáng sinh - Noel

Giáng sinh - Noel  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  TOP

TOP  Ô tô, Xe máy

Ô tô, Xe máy  Giấy phép lái xe

Giấy phép lái xe  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ nhân tạo (AI)

Trí tuệ nhân tạo (AI)  Trí tuệ Thiên tài

Trí tuệ Thiên tài  Bình luận công nghệ

Bình luận công nghệ