Cobalt Dickens, một trong những nhóm hacker bị FBI truy lùng gắt gao nhất thế giới và được cho là có mối liên hệ mật thiết với chính phủ Iran, mới đây đã tiếp tục điều hành một loạt các vụ tấn công lừa đảo quy mô lớn diễn ra vào tháng 7 và tháng 8 vừa qua, nhắm mục tiêu đến hơn 60 trường đại học lớn trên toàn thế giới.

Tuy nhiên trên thực tế, báo cáo của các nhà nghiên cứu bảo mật quốc tế cho biết những hoạt động độc hại của nhóm Cobalt Dickens đã ảnh hưởng đến ít nhất 380 trường đại học ở hơn 30 quốc gia và vùng lãnh thổ, tức là gấp hơn 6 lần so với mục tiêu ban đầu mà chính nhóm hacker này đề ra.

Cobalt Dickens là một trong những nhóm hacker Iran bị FBI truy lùng gắt gao nhất thế giới.

Cobalt Dickens là một trong những nhóm hacker Iran bị FBI truy lùng gắt gao nhất thế giới.

Tên miền miễn phí và TLS certs

Chiến dịch lừa đảo quy mô lớn này chủ yếu nhắm mục tiêu đến các tổ chức, cơ sở giáo dục ở Úc, Hồng Kông, Hoa Kỳ, Canada, Anh và Thụy Sĩ. Nhóm Cobalt Dickens đã sử dụng ít nhất 20 tên miền mới được đăng ký bằng Freenom, một trong những dịch vụ cung cấp tên miền cấp cao miễn phí hàng đầu hiện nay (.ml, .ga, .cf, .gq, .tk).

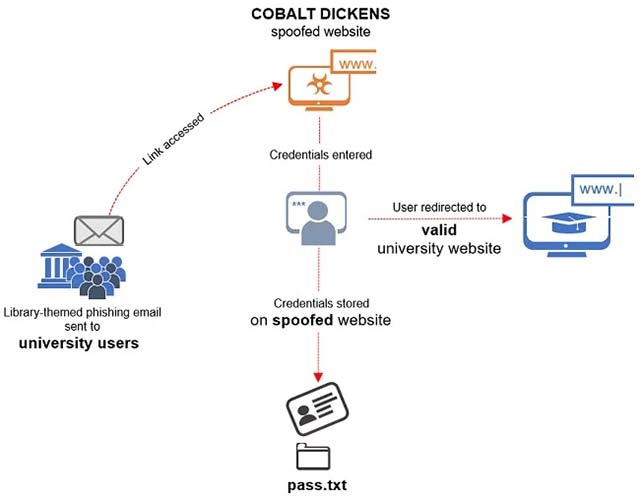

Phương thức lừa đảo cũng không phải mới mẻ. Đầu tiên nhóm Cobalt Dickens sẽ gửi cho các nhân viên quản lý, những người có quyền truy cập vào kho lưu trữ dữ liệu thư viện của các trường đại học trong danh sách mục tiêu một email độc hại. Email này hiển thị một thông báo nhắc nhở kích hoạt lại tài khoản bằng cách nhấp vào liên kết giả mạo như ở hình ảnh minh họa dưới đây.

URL giả mạo sử dụng tên miền miễn phí

URL giả mạo sử dụng tên miền miễn phí

Việc sử dụng liên kết giả mạo có thể được coi là một sự thay đổi nhỏ trong cách thức hoạt động của nhóm hacker này bởi ở các chiến dịch trước đó, các thành viên của Cobalt Dickens sự chủ yếu dựa vào những URL rút gọn để trực tiếp chuyển hướng nạn nhân đến trang đăng nhập giả mạo.

Liên kết độc hại này sẽ dẫn nạn nhân đến "một trang web giả mạo trông giống hệt hoặc tương tự với trang quản lý tài nguyên thư viện chính thống", các nhà nghiên cứu đến từ tổ chức Secureworks Counter Threat Unit (CTU), những người đầu tiên phát hiện ra chiến dịch tấn công lừa đảo này cho biết.

Khi nạn nhân nhập thông tin đăng nhập của mình vào trang web giả mạo, dữ liệu này sẽ được lưu trữ trong một tệp có tên 'pass.txt' và trình duyệt sẽ ngay lập tức chuyển hướng đến trang web “chính chủ” của trường đại học để nạn nhân tưởng rằng mình đã đăng nhập vào website chính thống.

Sơ đồ mô phỏng hoạt động tấn công lừa đảo của nhóm Cobalt Dickens

Sơ đồ mô phỏng hoạt động tấn công lừa đảo của nhóm Cobalt Dickens

Để tiếp tục củng cố sự tin tưởng cũng như xóa bỏ mọi dấu vết về hoạt động gian lận, nhóm Cobalt Dickens thường sử dụng chứng chỉ TLS hợp lệ cho các trang web của mình. Hầu hết các chứng chỉ được tìm thấy trong chiến dịch này đều là loại miễn phí, cấp bởi cơ quan chứng thực phi lợi nhuận Let Encrypt.

Chưa ghi nhận trường hợp rò rỉ dữ liệu công khai

Nhìn chung, mục tiêu chính của các thành viên Cobalt Dickens trong chiến dịch này tập trung chủ yếu vào việc lừa đảo, chiếm quyền truy cập hoặc thậm chí là kiểm soát kho dữ liệu thư viện của các tổ chức giáo dục ở bất kể quốc gia nào, mặc dù cũng đã có một vài trường hợp ngoại lệ là các công ty thuộc khu vực kinh tế tư nhân. Mục đích của nhóm này dường như là đánh cắp thông tin tài khoản thư viện, truy cập và lấy cắp dữ liệu cần thiết, sau đó rao bán lượng tài nguyên học thuật này cho những tổ chức, cá nhân có nhu cầu (chủ yếu ở Iran).

Trước đó, 9 cá nhân được cho là đang nắm giữ vai trò quan trọng trong hoạt động của nhóm Cobalt Dickens đã bị Bộ Tư pháp Hoa Kỳ ra lệnh truy tố vào tháng 3 năm 2018 với hàng loạt các cáo buộc về hành vi xâm nhập mạng trái phép. Các nhà hành pháp Hoa Kỳ tin rằng nhóm hacker này chính là đối tác chuyên làm việc cho một công ty có tên Mabna Institut, và thực hiện hàng trăm chiến dịch hack lớn nhỏ trên quy mô toàn cầu kể từ ít nhất là năm 2013.

9 thành viên của Cobalt Dickens đang bị FBI truy nã trên toàn cầu

9 thành viên của Cobalt Dickens đang bị FBI truy nã trên toàn cầu

Nhiều chiến dịch xâm nhập trái phép của nhóm Cobalt Dickens được cho là có mối liên hệ chặt chẽ với Lực lượng Vệ binh Cách mạng Hồi giáo (IRGC). Thậm chí có không ít ý kiến còn cho rằng nhóm này là một thực thể thuộc quản lý của chính phủ Iran và nhiệm vụ chủ yếu là thu thập thông tin tình báo qua không gian mạng.

Mục tiêu của nhóm trong chiến dịch trên được cho là "hệ thống máy tính thuộc 144 trường đại học Hoa Kỳ, 176 trường đại học trên 21 quốc gia nước ngoài, 47 công ty khu vực kinh tế tư nhân trong và ngoài nước".

Đặc biệt, danh sách mục tiêu của nhóm Cobalt Dickens còn bao gồm một số cơ quan chính phủ quan trọng của Hoa Kỳ, bao gồm Bộ Lao động Hoa Kỳ, Ủy ban Điều tiết Năng lượng Liên bang, hệ thống máy tính công tiểu bang Hawaii, tiểu bang Indiana. Ngoài ra còn có cả Liên Hợp Quốc và Quỹ Trẻ em Liên Hợp Quốc.

Theo thống kê của các chuyên gia an ninh mạng, nhóm tin tặc này đã đánh cắp hơn 31 terabyte tài liệu cũng như dữ liệu từ các nạn nhân trên toàn cầu. Thế nhưng mặc cho các cáo trạng, lệnh khởi tố và truy nã liên tục được chính quyền Mỹ và nhiều quốc gia khác đưa ra, nhóm Cobalt Dickens dường như chẳng mấy quan tâm và vẫn thoải mái triển khai các chiến dịch mới với quy mô và mức độ nguy hiểm thậm chí còn lớn hơn.

Cuộc chiến chống lại các hoạt động tội phạm mạng được bảo trợ bởi chính phủ vẫn còn rất gian nan

Cuộc chiến chống lại các hoạt động tội phạm mạng được bảo trợ bởi chính phủ vẫn còn rất gian nan

Cuộc chiến chống lại các hoạt động tội phạm mạng nói chung và đặc biệt là tội phạm mạng được bảo trợ bởi chính phủ, tổ chức nhà nước nói riêng vẫn còn rất cam go và không hẹn ngày kết thúc.

Công nghệ

Công nghệ  Windows

Windows  iPhone

iPhone  Android

Android  Học CNTT

Học CNTT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  macOS

macOS  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  Phần cứng

Phần cứng  Thủ thuật SEO

Thủ thuật SEO  Kiến thức cơ bản

Kiến thức cơ bản  Dịch vụ ngân hàng

Dịch vụ ngân hàng  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets

Google Sheets  Học Photoshop

Học Photoshop  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Ứng dụng văn phòng

Ứng dụng văn phòng  Tải game

Tải game  Tiện ích hệ thống

Tiện ích hệ thống  Ảnh, đồ họa

Ảnh, đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Họp, học trực tuyến

Họp, học trực tuyến  Video, phim, nhạc

Video, phim, nhạc  Giao tiếp, liên lạc, hẹn hò

Giao tiếp, liên lạc, hẹn hò  Hỗ trợ học tập

Hỗ trợ học tập  Máy ảo

Máy ảo  Điện máy

Điện máy  Tủ lạnh

Tủ lạnh  Tivi

Tivi  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Quạt các loại

Quạt các loại  Cuộc sống

Cuộc sống  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Làm đẹp

Làm đẹp  Nuôi dạy con

Nuôi dạy con  Chăm sóc Nhà cửa

Chăm sóc Nhà cửa  Du lịch

Du lịch  DIY - Handmade

DIY - Handmade  Mẹo vặt

Mẹo vặt  Giáng sinh - Noel

Giáng sinh - Noel  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  TOP

TOP  Ô tô, Xe máy

Ô tô, Xe máy  Giấy phép lái xe

Giấy phép lái xe  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ nhân tạo (AI)

Trí tuệ nhân tạo (AI)  Trí tuệ Thiên tài

Trí tuệ Thiên tài  Bình luận công nghệ

Bình luận công nghệ