Tên virus | Tóm tắt | Chi tiết |

W32/Bereb-B | W32/Bereb-B là một sâu máy tính kiêm chức năng của Trojan. W32/Bereb-B có thể lắng nghe lệnh trên các kênh IRC đặc biệt. Biệt danh | W32/Bereb-B là một loại sâu máy tính ngang hàng, có khả năng nhân bản vào phần startup chia sẻ trong thư mục Windows dưới nhiều tên khác nhau, bao gồm: - Để mục startup có thể biến thành thư mục chia sẻ, W32/Bereb-B sẽ bổ sung các giá trị vào registry tại địa chỉ sau: HKCU\Software\Kazaa\LocalContent\Dir0 = <đường dẫn tới thư mục startup> - W32/Bereb-B cũng sẽ nhân bản vào thư mục Windows với cái tên svckernell.com; và tạo ra các khoá registry tại địa chỉ sau để nó có thể được kích hoạt khi máy tính khởi động: HKLM\Software\Microsoft\Windows\ - W32/Bereb-B là một loại Trojan backdoor lây nhiễm qua kênh IRC, và có thể lắng nghe lệnh trên các kiên IRC đặc biệt. - W32/Bereb-B tạo ra file library.dat trong tiểu thư mục WinMx, thuộc thư mục Program Files. File này không nguy hiểm và có thể xoá bỏ. |

Troj/Eyeveg-C | Troj/Eyeveg-C là loại Trojan đánh cắp mật khẩu và thu thập thông tin cá nhân trên hệ thống máy tính lây nhiễm rồi gửi cho kẻ tạo ra nó | - Troj/Eyeveg-C là loại Trojan đánh cắp mật khẩu, hoạt động trong môi trường Windows. - Để có thể chạy tự động mỗi lần Windows khởi động, Troj/Eyeveg-C nhân bản vào một file với tên ngẫu nhiên trong thư mục hệ thống (Windows) và bổ sung các khoá registry có liên quan tới file này. - Troj/Eyeveg-C cũng sẽ nhân bản vào thư mục khởi động của Windows. - Troj/Eyeveg-C thu thập thông tin hệ thống và mật khẩu rồi gửi tới một web trên mạng. |

W32/Netsky-M | W32/Netsky-M là một "bom sâu", có khả năng tự nhân bản và phát tán theo các địa chỉ thu thập từ máy tính lây nhiễm | - W32/Netsky-M là một "bom sâu" tự nhân bản và phát tán theo các địa chỉ thu thập từ máy tính lây nhiễm. - W32/Netsky-M tự sao chép vào thư mục Windows dưới cái tên AVPROTECT9X.EXE; và để đảm bảo cho sâu có thể được kích hoạt khi máy tính khởi động, W32/Netsky-M sẽ bổ sung các giá trị vào registry tại địa chỉ sau: HKLM\Software\Microsoft\Windows\ - W32/Netsky-M thu thập địa chỉ e-mail từ các file có phần mở rộng sau: PL, HTM, HTML, EML, TXT, PHP, VBS, RTF, UIN, ADB, TBB, DBX, ASP, WAB, DOC, SHT,OFT, MSG, JSP, WSH, XML, SHTM, CGI, DHTM E-mail nhiễm W32/Netsky-M mang các đặc điểm sau: Dòng tiêu đề: Re: Dòng thông điệp: File đính kèm (có phần mở rộng là ". PIF"):

|

Tiếp tục cảnh báo các virus: W32/Bereb-B,Troj/Eyeveg-C,W32/Netsky-M

128

0 Bình luận

Sắp xếp theo

Xóa Đăng nhập để Gửi

Có thể bạn quan tâm

-

Microsoft sẽ hoàn thiện Windows 10 ngay trong tuần này

-

Rò rỉ ảnh thiết kế của Galaxy Note 5

-

Rò rỉ thêm bản thiết kế của iPhone 6s

-

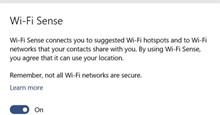

Wifi Sense - tính năng tự động chia sẻ mật khẩu Wi-Fi với bạn bè

-

Lộ phác thảo OnePlus 2 với camera kép phía sau

-

Lưu trữ đám mây: Amazon, Microsoft, Google - Tam mã phân tranh

Công nghệ

Công nghệ  Windows

Windows  iPhone

iPhone  Android

Android  Học CNTT

Học CNTT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  macOS

macOS  Phần cứng

Phần cứng  Thủ thuật SEO

Thủ thuật SEO  Kiến thức cơ bản

Kiến thức cơ bản  Dịch vụ ngân hàng

Dịch vụ ngân hàng  Lập trình

Lập trình  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Nhà thông minh

Nhà thông minh  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets - Trang tính

Google Sheets - Trang tính  Code mẫu

Code mẫu  Photoshop CS6

Photoshop CS6  Photoshop CS5

Photoshop CS5  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Ứng dụng văn phòng

Ứng dụng văn phòng  Tải game

Tải game  Tiện ích hệ thống

Tiện ích hệ thống  Ảnh, đồ họa

Ảnh, đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Họp, học trực tuyến

Họp, học trực tuyến  Video, phim, nhạc

Video, phim, nhạc  Giao tiếp, liên lạc, hẹn hò

Giao tiếp, liên lạc, hẹn hò  Hỗ trợ học tập

Hỗ trợ học tập  Máy ảo

Máy ảo  Điện máy

Điện máy  Tủ lạnh

Tủ lạnh  Tivi

Tivi  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Quạt các loại

Quạt các loại  Cuộc sống

Cuộc sống  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Làm đẹp

Làm đẹp  Nuôi dạy con

Nuôi dạy con  Chăm sóc Nhà cửa

Chăm sóc Nhà cửa  Du lịch

Du lịch  Halloween

Halloween  Mẹo vặt

Mẹo vặt  Giáng sinh - Noel

Giáng sinh - Noel  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  TOP

TOP  Ô tô, Xe máy

Ô tô, Xe máy  Giấy phép lái xe

Giấy phép lái xe  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ nhân tạo (AI)

Trí tuệ nhân tạo (AI)  Anh tài công nghệ

Anh tài công nghệ  Bình luận công nghệ

Bình luận công nghệ