Tạo VPN Site-to-site trên ISA 2006 (Phần 1)

Tạo VPN Site-to-site trên ISA 2006 (Phần 2)

Tạo VPN Site-to-site trên ISA 2006 (Phần 3)

Tạo VPN Site-to-site trên ISA 2006 (Phần 4)

Tạo file trả lời tại văn phòng chính sẽ được Branch Office Connectivity Wizard sử dụng trên ISA Firewall nhánh.

Branch Office Domain Controller

Trong bốn phần đầu của loạt bài sử dụng Branch Office Connectivity Wizard để kết nối tường lửa ISA tại văn phòng chi nhánh với tường lửa ISA tại trụ sở chính, chúng ta đã xem xét một cơ sở hạ tầng mạng ví dụ; đi qua các khái niệm quan trọng trong việc mạng riêng ảo VPN Site-to-Site; cấu hình các dịch vụ mạng hỗ trợ và cài đặt CSS, ISA Firewall tại trụ sở chính, ISA Firewall văn phòng chi nhánh. Phần 3 kết thúc khi ISA Firewall nhánh đã sẵn sàng chấp nhận file trả lời sẽ được Branch Office Connectivity Wizard sử dụng. Phần 4 thảo luận về vấn đề tạo mạng VPN Site-to-Site để kết nối văn phòng chính và văn phòng chi nhánh.

Trong phần 5 này chúng ta sẽ kết thúc cấu hình cơ bản của mạng riêng ảo VPN Site-to-Site bằng việc tạo file trả lời tại văn phòng chính sẽ được Branch Office Connectivity Wizard sử dụng trên ISA Firewall nhánh. Bài này đánh dấu kết thúc việc chạy Branch Office Connectivity Wizard trên ISA Firewall branch office để tạo VPN Site-to-Site và kết nối ISA Firewall branch office với domain.

Tạo file trả lời cho kết nối VPN Site-to-Site tại ISA Firewall main office

Bây giờ chúng ta đã sẵn sàng tạo file trả lời cho Branch Office Connectivity Wizard trên ISA Firewall nhánh sử dụng để tạo kết nối VPN Site-to-Site và kết nối ISA Firewall branch office với domain. File trả lời này sử dụng thông tin trong kết nối VPN Site-to-Site tạo trên ISA Firewall main office. Vì thế bước đầu tiên chúng ta cần làm là tạo kết nối VPN Site-to-Site ở ISA Firewall main office, để kết nối nó với ISA Firewall branch office.

Chúng ta sẽ đặt file trả lời trong file gốc (root) của ổ C: trên ISA Firewall nhánh. Nếu bạn không muốn, bạn có thể đặt file trong một thiết bị lưu trữ động như thẻ USB. Branch Office Connectivity Wizard sẽ tự động tìm file trả lời trên thư mục gốc của ổ C hoặc trên ổ lưu trữ động.

Khi chạy chương trình Answer File Wizard, bạn nên lưu ý là kết nối Site-to-Site tạo bởi file trả lời đến từ ISA Firewall chi nhánh. Do đó, khi tạo Wizard trỏ đến lớp cục bộ thì thực tế là nó trỏ tới chi nhánh; và khi Wizard trỏ tới lớp từ xa thì thực tế là nó đang tham chiếu tới trụ sở chính.

Thực hiện các bước sau trên máy CSS để tạo file trả lời:

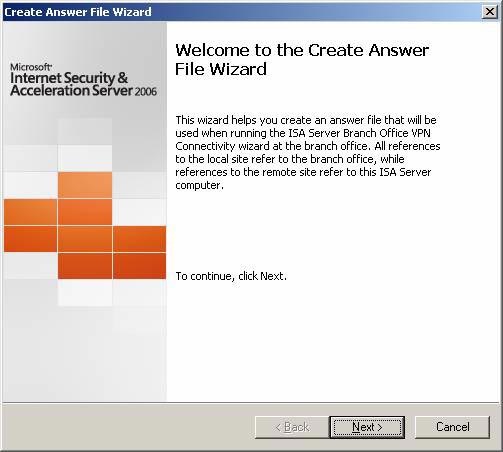

- Tạo liên kết Create Answer File for Remote VPN Site (tạo file trả lời cho lớp VPN từ xa) trong Task Pane. Kích Next trên trang Welcome to the Create Answer File Wizard.

Hình 1

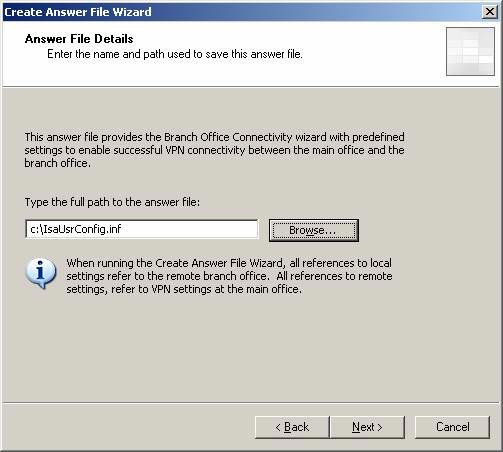

- Trên trang Answer File Details, nhập đường dẫn đầy đủ tới file trả lời trong ô Type the full path to the answer file. Bạn phải đặt tên cho file trả lời IsaUsrConfig.inf nếu muốn Branch Office Connectivity Wizard tự động tìm file đó. Trong ví dụ này chúng ta sẽ đặt file trả lời vào thư mục gốc ở ổ C trên máy CSS. Kích Next.

Hình 2

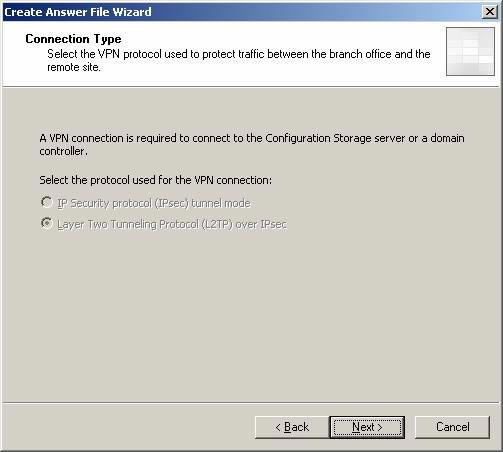

- Không cần thực hiện điều gì trên trang Connection Type, vì giao thức VPN dùng cho kết nối VPN Site-to-Site được đọc từ cấu hình đã có. Kích Next.

Hình 3

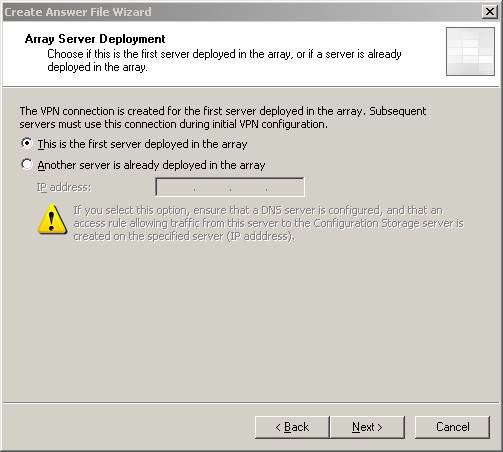

- Trên trang Array Server Deployment, chọn tuỳ chọn This is the first server deployed in the array. Nếu trong mảng đã có server khác thì chọn Another server is already deployed in the array và cung cấp địa chỉ IP nội bộ của server đó để có thể thực hiện liên lạc nội mảng giữa các thành viên. Kích Next.

Hình 4

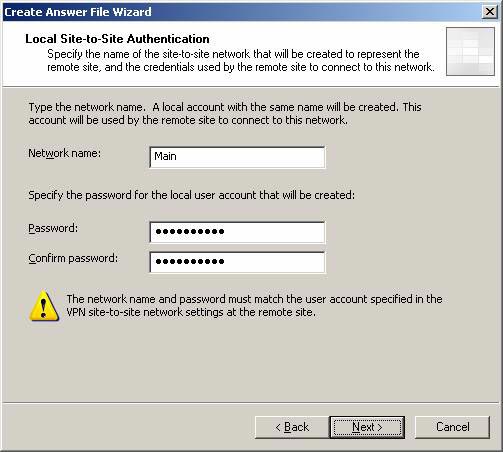

- Trên trang Local Site to Site Authentication, tên mạng Main được tự động thêm vào. Đây là tên tài khoản người dùng ở ISA Firewall nhánh, sẽ được ISA Firewall chính sử dụng để thẩm định ISA Firewall nhánh. Wizard tự động tại tài khoản này cho bạn trên ISA Firewall branch office và cấu hình tài khoản với các quyền dial-in. Kích Next.

Hình 5

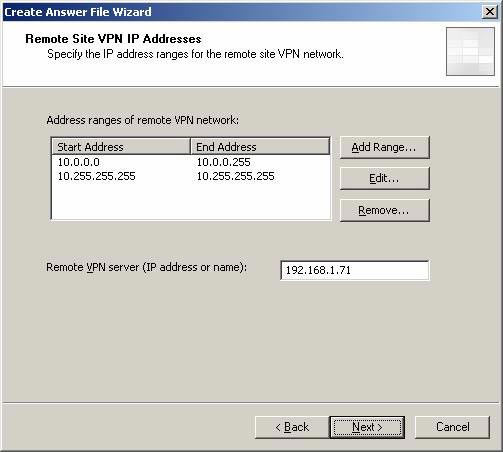

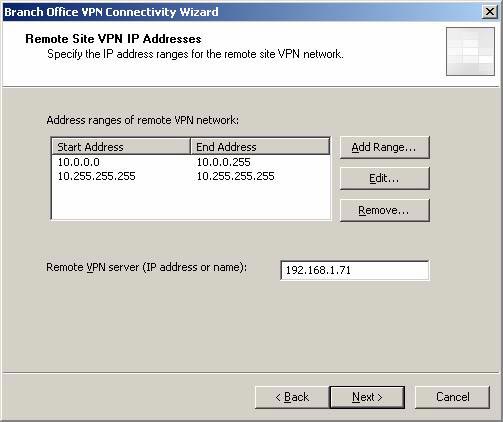

- Trên trang Remote Site VPN IP Addresses, các địa chỉ định nghĩa trong mạng Internal Network mặc định tại văn phòng chính được tự động nhập vào. Bạn cần nhập địa chỉ IP của ISA Firewall main office trong ô Remote VPN server (IP address or name). Nhớ rằng, khi dùng Answer File Wizard, lớp từ xa thự ra chính là main office. Kích Next.

Hình 6

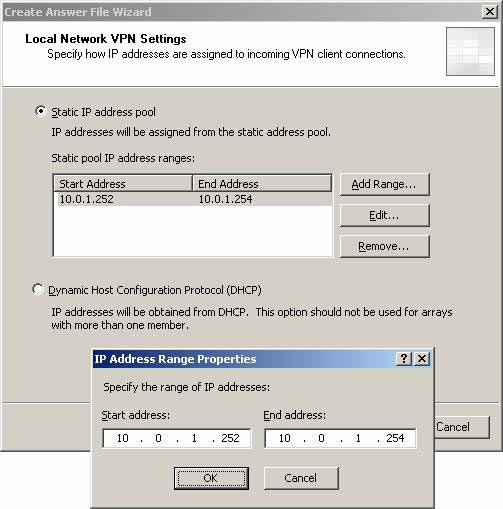

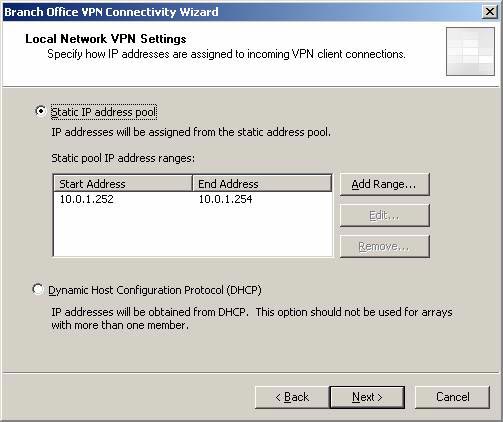

- Trên trang Local Network VPN Settings, chọn tuỳ chọn Static IP address pool. Chúng ta cần sử dụng tuỳ chọn này vì chúng ta không có server DHCP đặt tại văn phòng chi nhánh. Nếu về sau bạn cài đặt thêm DHCP server tại chi nhánh, bạn có thể thay đổi cấu hình địa chỉ IP cho VPN để sử dụng DHCP. Kích vào nút Static IP address pool. Trong hộp thoại IP Address Range Properties, nhập giới hạn địa chỉ IP ISA Firewall chi nhánh có thể dùng để gán cho các client VPN và cổng và VPN từ xa. Ở ví dụ này chúng ta sẽ nhập địa chỉ 10.0.1.252 cho Start address và 10.0.1.254 cho End address. Kích OK, sau đó kích Next trên trang Local Network VPN Settings.

Hình 7

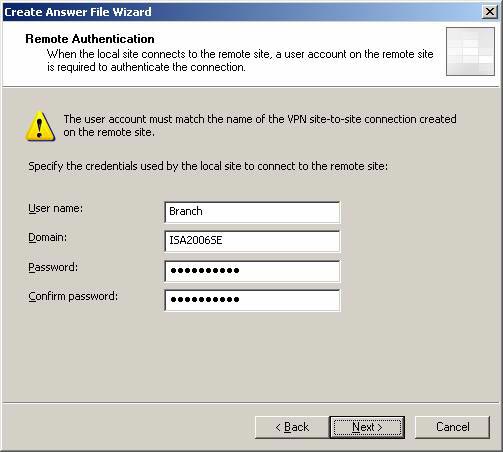

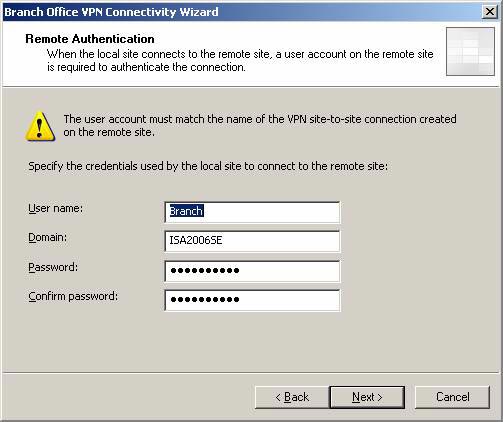

- Trên trang Remote Authentication, nhập thông tin thẩm định branch office sẽ dùng để thẩm định ISA Firewall main office. Chúng ta đã tạo tài khoản trên ISA Firewall main office với tên Branch, chúng ta sẽ nhập tên tài khoản đó trên trang này. Đây là tài khoản cục be, vì thế chúng ta sẽ dùng tên máy tính của ISA Firewall main office trong ô Domain. Nhập thông tin và kích Next.

Hình 8

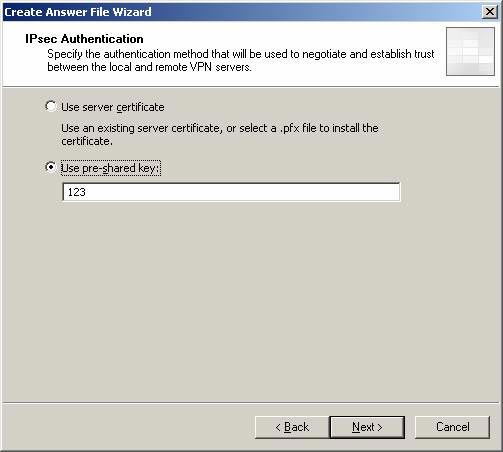

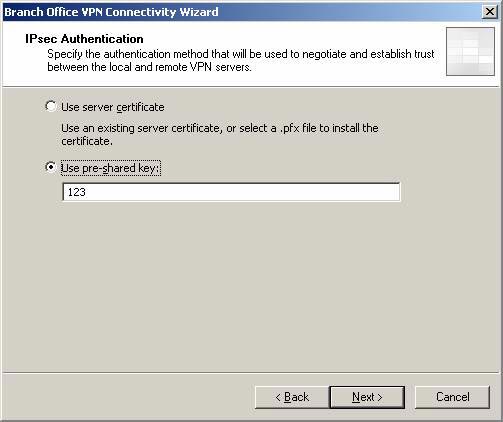

- Trên trang IPSec Authentication, có hai phương thức thẩm định kết nối IPSec cho bạn lựa chọn: thẩm định chứng chỉ hoặc thẩm định tiền chia sẻ. Ở ví dụ hiện thời, chúng ta sẽ bắt đầu với các khoá tiền chia sẻ. Về sau, khi mọi thứ hoạt động chính xác như ý muốn, chúng ta sẽ chuyển sang thẩm định chứng chỉ. Chọn tuỳ chọn Use pre-shared key và nhập khoá tiền chia sẻ là 123. Kích Next.

Hình 9

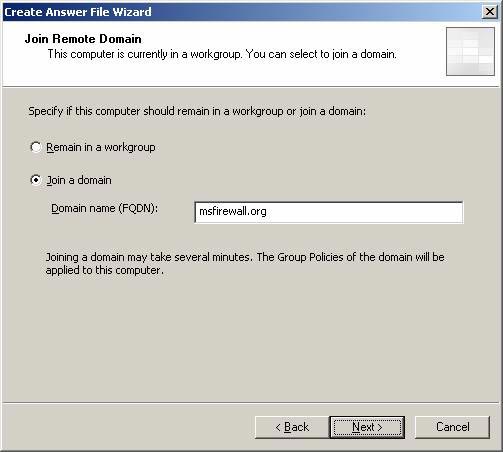

- Trên trang Join Remote Domain, chọn tuỳ chọn Join a domain. Tuỳ chọn này cho phép Branch Office Connectivity Wizard liên kết ISA Firewall nhánh với miền. Đây là tuỳ chọn an toàn và linh hoạt hơn. Trong ô Domain name (FQDN), bạn nhập FQDN của domain main office vào. Ở ví dụ của chúng ta, domain main office là msfirewall.org, do đó chúng ta sẽ nhập thông tin này vào ô text box. Kích Next.

Hình 10

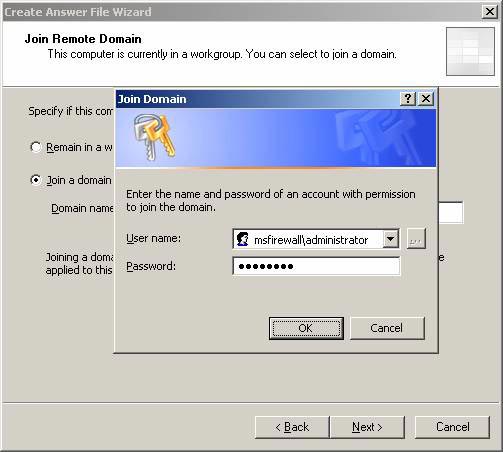

- Hộp thoại Join Domain xuất hiện. Nhập username và password của người dùng có quyền liên kết máy với domain (như domain admin chẳng hạn) và ấn OK.

Hình 11

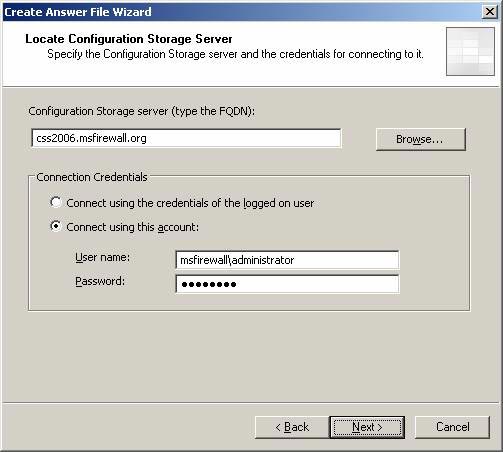

- Trên trang Locate Configuration Storage Server, nhập tên máy CSS trong ô Configuration Storage Server (type the FQDN). Đây phải là FQDN chứ không phải địa chỉ IP hoặc tên máy (NetBIOS). Chọn Connect using this account trong khung Connection Credentials. Tuỳ chọn này không mang tính bắt buộc, nhưng thực tế, thình thoảng quá trình cài đặt ISA Firewall branch office bị ngưng lại sau khi khởi động lại nếu bạn đăng nhập với vai trò domain user. Vì thế, sẽ hiệu quả hơn khi bạn sử dụng vai trò administrator và Branch Office Connectivity Wizard sẽ dùng các thông tin thẩm định này cho các trình còn lại của cấu hình. Kích Next.

Hình 12

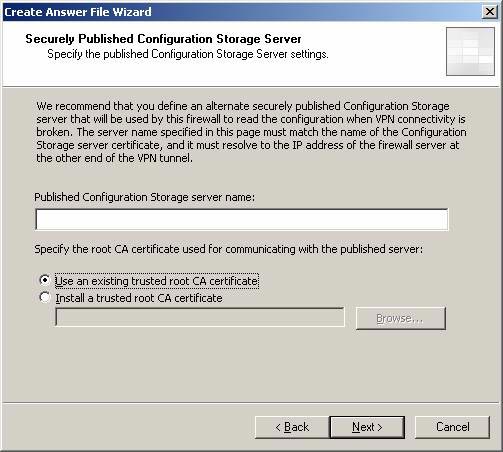

- Trên trang Securely Published Configuration Storage Server, bạn có thể nói với Wizard về một server cấu hình luân phiên sử dụng trong trường hợp VPN Site-to-Site bị lỗi hoặc không bao giờ được thiết lập. Khi bạn phát hành CSS, thông tin lưu chuyển bên trong một kênh được mã hoá TLS, vì thế khi truyền qua Internet sẽ an toàn. Khi phát hành CSS main office luân phiên trên ISA Firewall main office, ISA Firewall branch office sẽ kết nối tới CSS luân phiên qua Server Publishing Rule. Để dùng thành phần này, bạn cần cài đặt chứng chỉ CA, được CA cung cấp chứng chỉ máy cho CSS luân phiên trong kho lưu trữ Trusted Root Certification Authorities của ISA Firewall chi nhánh. Ở những phần sau của loạt bài này, chúng tôi sẽ hướng dẫn các bạn cách tạo một CSS luân phiên và cách phát hành nó, cấu hình ISA Firewall chi nhánh sử dụng nó. Còn hiện tại chúng ta chỉ có một CSS đơn, vì thế tạm thời chúng ta chấp nhận thông số mặc định trên trang này và kích Next.

Hình 13

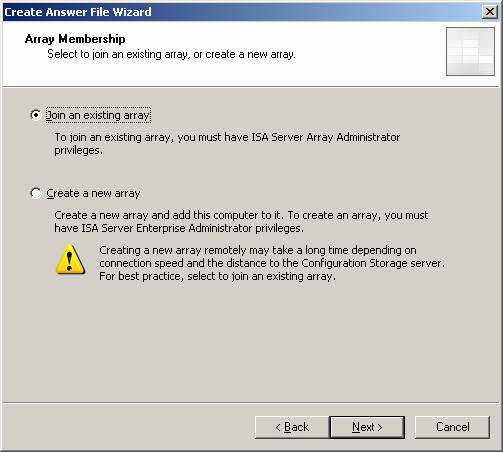

- Trên trang Array Membership, chọn tuỳ chọn Join an existing array. Chúng ta đã tạo một mảng cho chi nhánh, vì vậy chúng ta có thể sử dụng tuỳ chọn này và chọn mảng đã tạo. Kích Next.

Hình 14

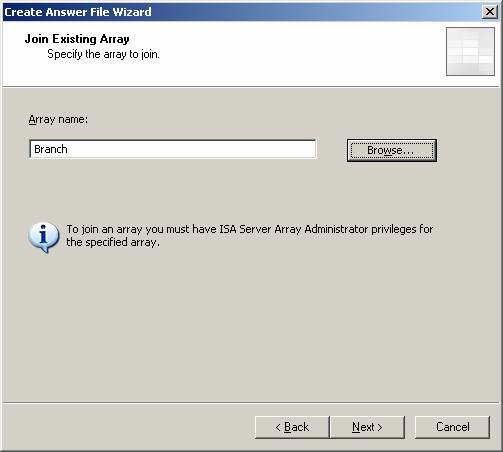

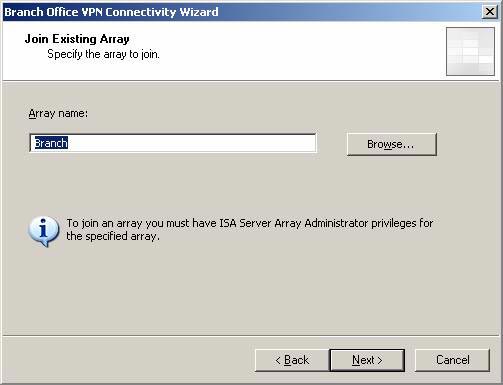

- Trên trang Join Existing Array, nhập tên mảng bạn muốn ISA Firewall branch office kết hợp. Bạn có thể muốn sử dụng nút Browse, nhưng thực tế nó không hoạt động. Ở ví dụ của chúng ta, tên mảng đã tạo là Branch. Bạn nhập tên này vào và kích Next.

Hình 15

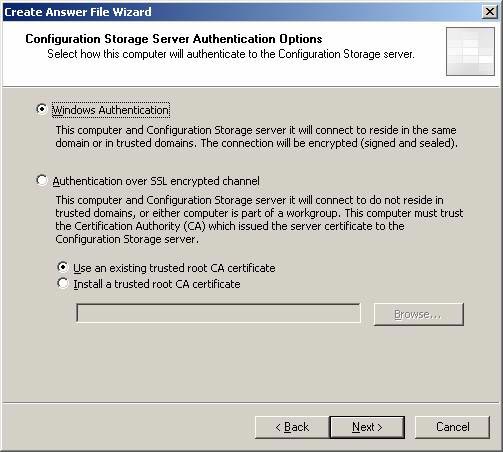

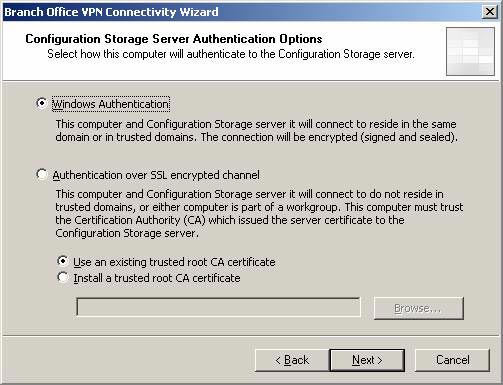

- Trên trang Configuration Storage Server Authentication Options, chọn tuỳ chọn Windows authentication. Chúng ta sử dụng tuỳ chọn này vì ISA Firewall nhánh sẽ được liên kết tới miền. Không chỉ thế, quan hệ thành viên miền còn cung cấp cho chúng ta mức bảo mật cao hơn và khả năng linh hoạt trong triển khai. Nó giúp đơn giản hoá đi rất nhiều cấu hình ban đầu vì không đòi hỏi chúng ta phải xử lý các chứng chỉ ngay tại thời điểm đó. Chúng ta sẽ xem cách làm việc với chứng chỉ sau. Nhưng bạn không cần phải lo lắng nhiều về nó. Kích Next.

Hình 16

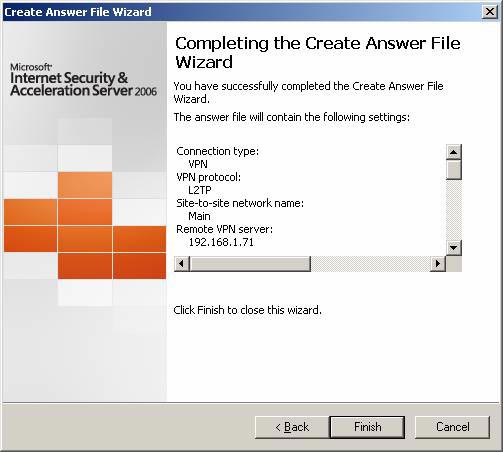

- Kích vào nút Finish trên trang Completing the Create Answer File Wizard.

Hình 17

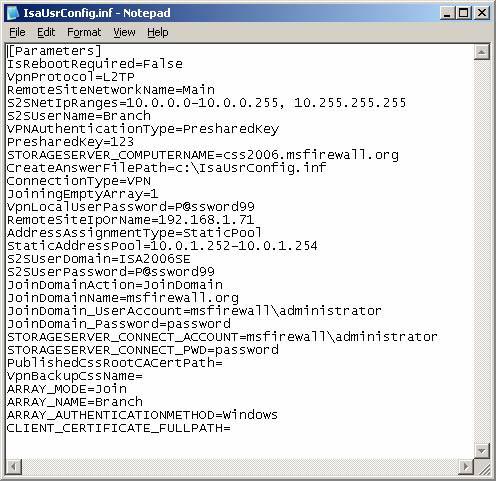

- Mở file trả lời (c:\IsaUsrConfig.inf). Chú ý rằng tất cả nội dung đều được để ở dạng clear text (văn bản thuần tuý), gồm: mật khẩu quản trị, tên máy, tên tài khoản. Nếu lọt vào tay kẻ xấu, file này sẽ trở nên rất nguy hiểm. Do đó, bạn cần có biện pháp bảo vệ và điều khiển sao cho phù hợp. Nên nhớ rằng, file này có thể được đặt trên thẻ USB, thư mục gốc ở ổ C của ISA Firewall branch office, hoặc trong một thư mục trên ISA Firewall branch office tại c:\IsaAnswerFiles. Có một thủ tục cho phép người dùng chi nhánh chạy Branch Office Connectivity Wizard để xoá file này thông qua shortcut trên desktop. Tên của nó là Branch Office hoặc một cái tên tương tự như thế, không khiến người dùng tò mò. Mặc dù không phải là phương thức bảo mật an toàn cho lắm, nhưng ít nhất cũng tốt hơn là để file trên ổ cứng của máy Firewall ISA branch office nếu không cần thiết.

Hình 18

- Copy file trả lời vào thư mục gốc của ổ C trên máy ISA Firewall branch office.

Chạy Branch Office Connectivity Wizard trên Branch Office ISA Firewall

Tời thời điểm này, bạn cần gắn ISA Firewall branch office với văn phòng chi nhánh. Nếu người dùng chuyên nghiệp chịu trách nghiệm cài đặt ISA Firewall, bạn cần cung cấp cho anh ta các hướng dẫn về cách sử dụng và chạy các thành phần như thế nào. Người dùng cần có các thông tin sau:

- Cung cấp cho họ hướng dẫn về cách cắm nguồn, chỗ cắm vào giao diện bên trong và bên ngoài; cách kiểm chứng giao diện bên trong, bên ngoài đã được cắm vào cổng phù hợp.

- Tên người dùng (username) và mật khẩu (password) cho tài khoản quản trị cục bộ. Người dùng sẽ cần đăng nhập với vai trò admin cục bộ để chạy Wizard.

- Các thủ tục cần thiết để chạy Branch Office Connectivity Wizard. File trả lời sẽ được tự động đưa ra và có tất cả thông tin cần thiết. Người dùng chỉ cần click vào Wizard theo hướng dẫn.

- Đặt link trên desktop. Liên kết này sẽ thực hiện xoá sạch DoD của file cài đặt. Bạn có thể dùng cipher.exe. Tên link phải rất bình thường để người dùng không để tâm hoặc chú ý tới.

- Đặt link trên desktop, có chức năng xoá tài khoản admin cục bộ bạn tạo cho người dùng. Tên link phải rất bình thường để người dùng không để tâm hoặc chú ý tới.

- Yêu cầu người dùng gọi cho bạn sau khi hoàn thành thủ tục, để bạn kiểm chứng lại rằng file cài đặt và tài khoản người dùng đã được xoá.

Thực hiện các bước sau để chạy Branch Office Connectivity Wizard trên ISA Firewall branch office:

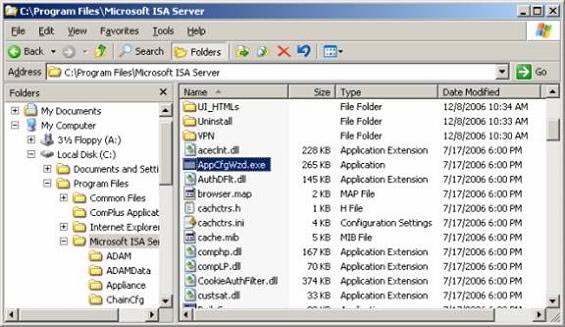

- Đăng nhập vào máy, sử dụng tài khoản quản trị cục bộ tạo trên ISA Firewall branch office. Mở cửa sổ Windows Explorer và vào thư mục C:\Program Files\Microsoft ISA Server. Kích đúp lên chương trình AppCfgWzd.exe.

Hình 19

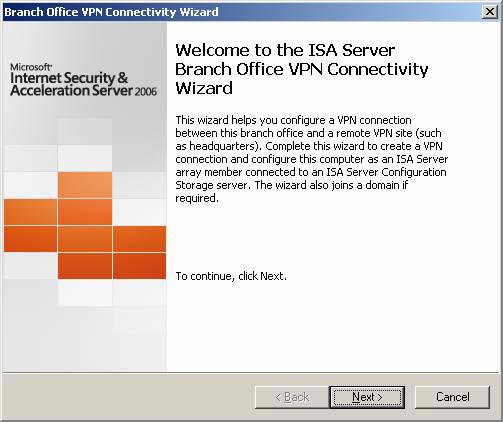

- Đọc thông tin trên trang Welcome to the ISA Server Branch Office VPN Connectivity Wizard, sau đó kích Next.

Hình 20

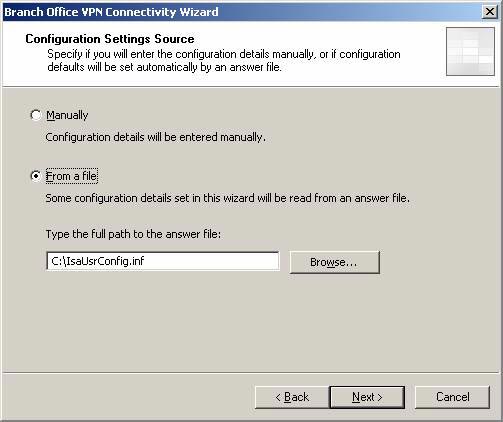

- Trên trang Configuring Settings Source, bạn sẽ thấy Wizard tự động tìm file cấu hình và tự động chọn tuỳ chọn From a file. Kiểm chứng lại rằng tên file đã chính xác và kích Next.

Hình 21

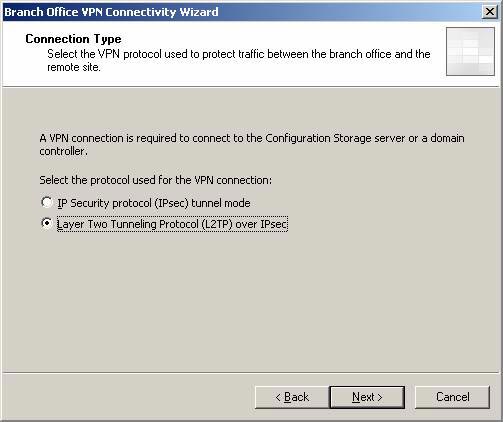

- Trên trang Connection Type, bạn sẽ thấy Wizard tự động xác định rằng giao thức VPN nên được dùng là L2TP/IPSec. Kích Next.

Hình 22

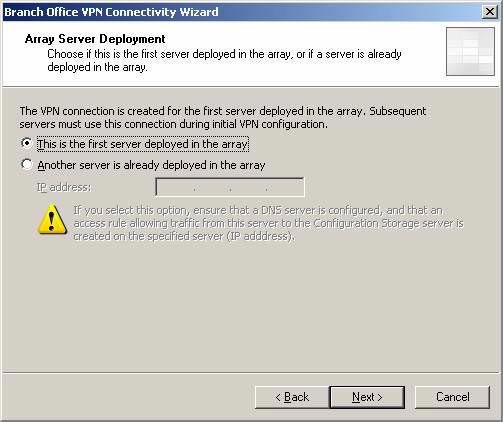

- Trên trang Array Server Deployment, tuỳ chọn This is the first server deployed in the array được tự động xác định từ file trả lời. Kích Next.

Hình 23

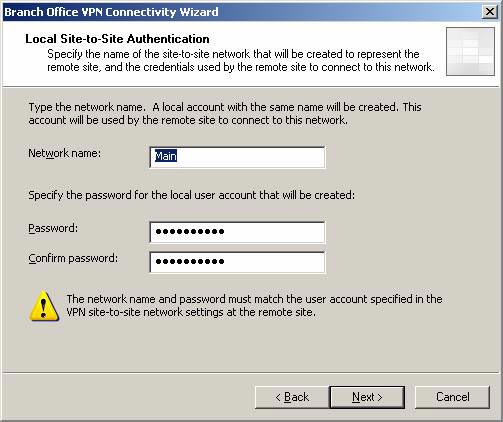

- Trên trang Local Site to Site Authentication, tài khoản người dùng main office sẽ dùng để kết nối với ISA Firewall branch office được tự động cấu hình, dựa trên các thiết lập có trong file trả lời. Kích Next.

Hình 24

- Trên trang Remote Site VPN IP Addresses, các địa chỉ IP thể hiện mạng ở văn phòng chính được tự động đưa vào; các địa chỉ IP của ISA Firewall chính được tự động cấu hình trong ô Remote VPN server (IP address or name). Kích Next.

Hình 25

- Trên trang Local Network VPN Settings, vùng địa chỉ tĩnh để gán các địa chỉ IP truy cập từ xa tới client VPN và cổng vào VPN được tự động cấu hình. Kích Next.

Hình 26

- Trên trang Remote Authentication, thông tin thẩm định ISA Firewall branch office sử dụng để kết nối với ISA Firewall main office được tự động nhập vào. Kích Next.

Hình 27

- Trên trang IPSec Authentication, khoá tiền chia sẻ cấu hình trong file cấu hình được tự động xác định và nhập vào ô Use pre-shared key. Kích Next.

Hình 28

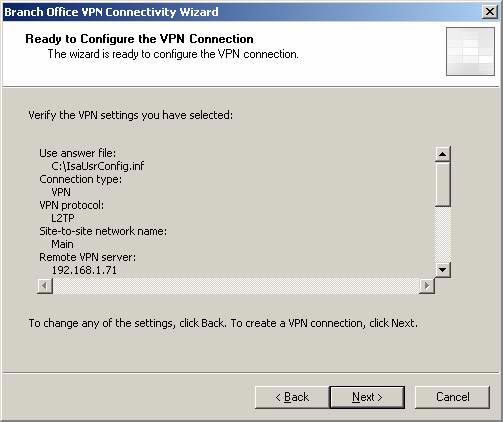

- Xem lại các thiết lập trên trang Ready to Configure the VPN Connection và kích Next.

Hình 29

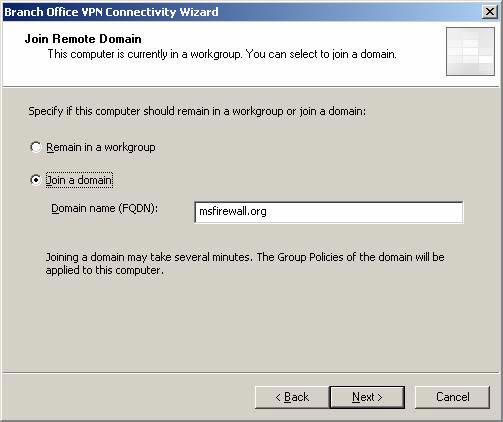

- Trên trang Join Remote Domain, tuỳ chọn Join a domain được chọn tự động và miền bạn cấu hình trong file cấu hình được tự động nhập vào ô. Kích Next.

Hình 30

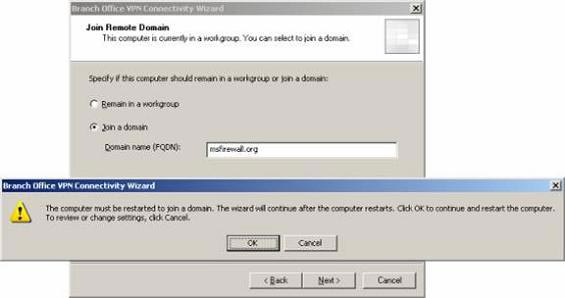

- Một hộp thoại xuất hiện, thông báo cho bạn biết máy tính cần phải được khởi động lại sau khi liên kết tới miền. Kích OK.

Hình 31

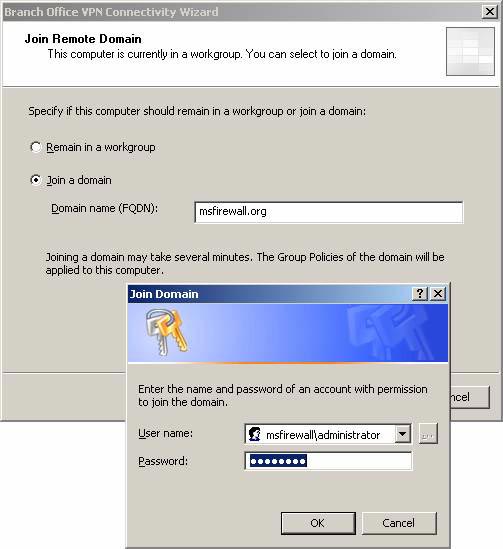

- Hộp thoại Join Domain xuất hiện, yêu cầu thông tin thẩm định của người dùng với các quyền liên kết máy tính tới miền. Thông tin thẩm định được nhập tự động dựa vào thông tin trong file trả lời. Kích OK.

Hình 32

- Máy tính sẽ tự khởi động lại trong khoảng một phút sau khi kích OK trong hộp thoại Join Domain.

- Người dùng đăng nhập lại với vai trò admin cục bộ. Một hoặc hai phút sau, màn hình desktop sẽ xuất hiện. Wizard sẽ khởi động lại để Branch Office ISA Firewall có thể liên kết với mảng branch office. Có thể có các độ trễ liên quan đến thiết lập kết nối VPN, vì thế người dùng sẽ phải chờ khoảng 10 phút.

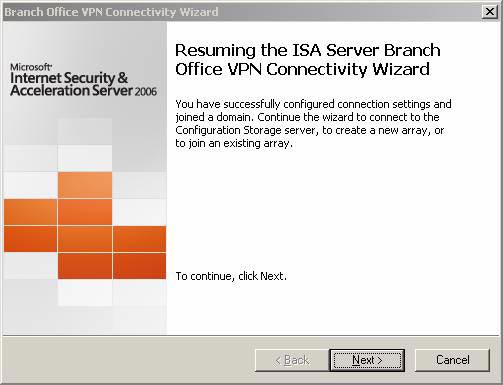

- Trang Resuming the ISA Server Branch Office VPN Connectivity Wizard xuất hiện khi máy đã sẵn sàng thay đổi từ việc sử dụng CSS riêng sang dùng CSS tại văn phòng chính. Kích Next.

Hình 33

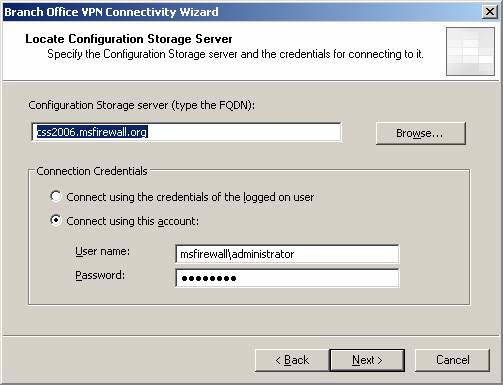

- Trên trang Locate Configuration Storage Server, tên của CSS main office được tự động nhập vào ô Configuration Storage server. Tài khoản người dùng và thông tin thẩm định được tự động nhập vào phần Connection Credentials. Kích Next.

Hình 34

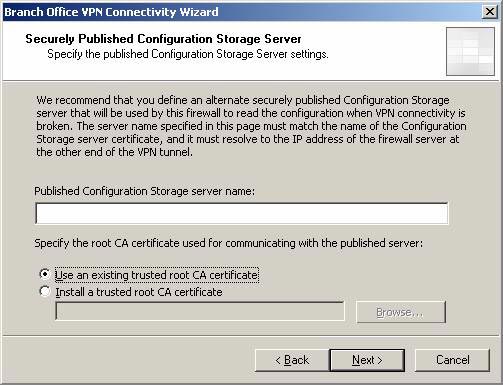

- Trên trang Securely Published Configuration Storage Server xuất hiện tuỳ chọn nhập CSS luân phiên, có thể được dùng khi có hiện tượng kết nối VPN Site-to-Site bị rớt. Ở ví dụ này chúng ta chưa dùng CSS luân phiên nên chúng ta sẽ sử dụng các thiết lập mặc định. Kích Next.

Hình 35

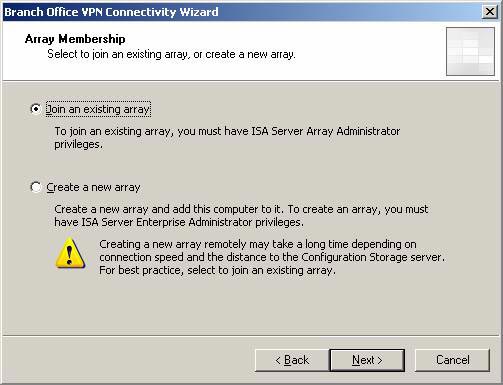

- Trên trang Array Membership, tuỳ chọn Join an existing array được tự động chọn. Kích Next.

Hình 36

- Trên trang Join Existing Array, mảng Branch được nhập tự động. Kích Next.

Hình 37

- Trên trang Configuration Storage Server Authentication Options, tuỳ chọn Windows Authentication được tự động chọn. Chúng ta nên sử dụng Windows Athentication vì máy này là một thành viên miền, là ISA Firewall bảo mật thực tế nhất. Kích Next.

Hình 38

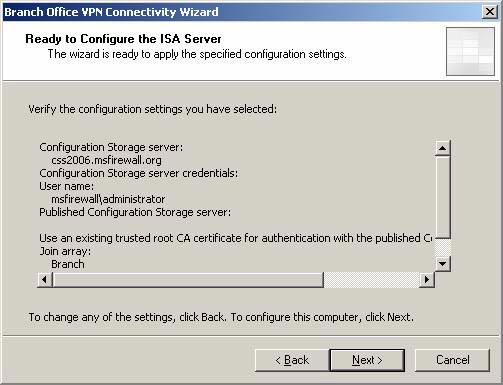

- Xem lại các thiết lập trên trang Ready to Configure the ISA Server và kích Next.

Hình 39

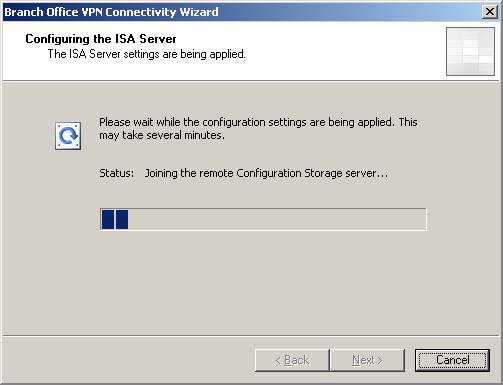

- Một thanh tiến trình xuất hiện trên trang Configuring the ISA Server. Có thể sẽ thời gian thực hiện sẽ rất lâu, tuỳ thuộc vào tốc độ liên kết và một số yếu tố khác. Thường thì mất khoảng 30 phút hoặc hơn. Bạn sẽ không thể sử dụng thông tin nhật ký của trình xem sự kiện (Event Viewer) cho đến khi nào kết nối VPN chưa được thiết lập xong. Nếu có lỗi nào đó xuất hiện cho dù đã chờ khá lâu, bạn nên xem lại trong Event Viewer để gỡ rối vấn đề.

Hình 40

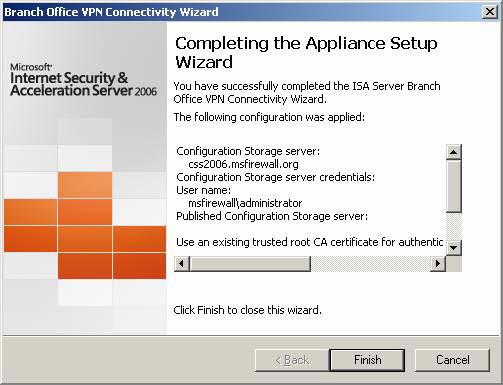

- Trang Completing the Appliance Setup Wizard xuất hiện khi ISA Firewall branch office chuyển đổi thành công từ CSS cục bộ sang CSS main office. Bây giờ có thể bạn sẽ đặt câu hỏi “Appliance Setup Wizard là gì”, tại sao lại có nó trong khi chúng ta làm việc với Branch Office Connectivity Wizard từ đầu tới giờ. Nhưng đáng tiếc là không có câu trả lời cho bạn. Có thể vào một thời điểm nào đó Branch Office Connectivity Wizard được đặt tên là Appliance Setup Wizard. Sau đó họ thay đổi lại tên, nhưng quên update lại trang này. Xin đừng bận tâm, đây là phần cuối của Wizard. Kích Finish.

Hình 41

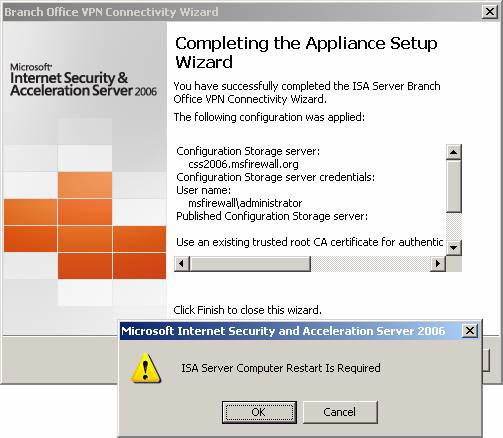

- Một hộp thoại xuất hiện, thông báo cho bạn biết cần phải khởi động lại branch office ISA Firewall. Kích OK.

Hình 42

- Người dùng cần đăng nhập với tài khoản admin cục bộ. Bạn nên hướng dẫn người dùng kích vào link liên kết tới các file lệnh tạo sẵn để xoá file trả lời và tài khoản người dùng được tạo cho họ. Sau đó chỉ cho anh ta cách log off. Bây giờ, ISA Firewall branch office đã được cấu hình và sẵn sàng để chạy. Hoạt động cấu hình và quản lý có thể thực hiện tại máy CSS main office hoặc bất kỳ máy nào khác nếu bạn cấu hình nó là trạm quản lý.

Tóm tắt

Trong phần 5 này chúng ta đã hoàn chỉnh quá trình cài đặt cơ bản kết nối mạng riêng ảo VPN Site-to-Site, sử dụng file trả lời cùng với Branch Office Connectivity Wizard. Trong phần tiếp theo của loạt bài này, chúng ta sẽ thao tác với tập hợp Firewall Rule, giúp bạn có thể khoá các liên lạc giữa văn phòng chi nhánh và trụ sở chính. Chúng ta sẽ tạo tập hợp nguyên tắc, cho phép cài đặt Domain Controller branch office và thực hiện cấu hình thay đổi sang DNS để hỗ trợ giải pháp tên chi nhánh. Chúng ta cũng sẽ cấu hình ISA Firewall branch office và DNS để hỗ trợ cho các client Firewall branch office. Điều đó giúp điều chỉnh và kiểm soát hiệu quả truy cập của người dùng ở văn phòng chi nhánh vào dữ liệu trong văn phòng chính. Đặc biệt là chúng ta sẽ biết ISA Firewall tăng cường thêm đáng kể khả năng bảo mật so với bộ tập trung VPN Site-to-Site bình thường như thế nào.

Công nghệ

Công nghệ  Windows

Windows  iPhone

iPhone  Android

Android  Làng CN

Làng CN  Khoa học

Khoa học  Ứng dụng

Ứng dụng  Học CNTT

Học CNTT  Game

Game  Download

Download  Tiện ích

Tiện ích

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  macOS

macOS  Phần cứng

Phần cứng  Thủ thuật SEO

Thủ thuật SEO  Kiến thức cơ bản

Kiến thức cơ bản  Dịch vụ ngân hàng

Dịch vụ ngân hàng  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Nhà thông minh

Nhà thông minh  Ứng dụng văn phòng

Ứng dụng văn phòng  Tải game

Tải game  Tiện ích hệ thống

Tiện ích hệ thống  Ảnh, đồ họa

Ảnh, đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Họp, học trực tuyến

Họp, học trực tuyến  Video, phim, nhạc

Video, phim, nhạc  Giao tiếp, liên lạc, hẹn hò

Giao tiếp, liên lạc, hẹn hò  Hỗ trợ học tập

Hỗ trợ học tập  Máy ảo

Máy ảo  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Quạt các loại

Quạt các loại  Cuộc sống

Cuộc sống  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Làm đẹp

Làm đẹp  Nuôi dạy con

Nuôi dạy con  Chăm sóc Nhà cửa

Chăm sóc Nhà cửa  Du lịch

Du lịch  Halloween

Halloween  Mẹo vặt

Mẹo vặt  Giáng sinh - Noel

Giáng sinh - Noel  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  TOP

TOP  Ô tô, Xe máy

Ô tô, Xe máy  Giấy phép lái xe

Giấy phép lái xe  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ nhân tạo (AI)

Trí tuệ nhân tạo (AI)  Anh tài công nghệ

Anh tài công nghệ  Bình luận công nghệ

Bình luận công nghệ  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets - Trang tính

Google Sheets - Trang tính  Code mẫu

Code mẫu  Photoshop CS6

Photoshop CS6  Photoshop CS5

Photoshop CS5  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap