Mặc dù Microsoft đã cho ban hành bản sửa lỗi để bịt lỗ hổng LSASS trong Windows, nhưng sự xuất hiện của 3 phiên bản sâu Korgo mới đã chứng tỏ rằng không phải tất cả các hệ thống đã được cập nhật bản patch sửa lỗi.

Sâu Korgo đã bắt đầu xuất hiện từ giữa tuần trước với 3 phiên bản: Korgo.a, Korgo.b, và Korgo.c, với chức năng quét các hệ thống chưa được áp dụng bản sửa lỗi. Korgo không phát tán theo con đường e-mail và khi lây nhiễm vào hệ thống, chúng sẽ mở một "cổng sau" (backdoor), cho phép kẻ tấn công có thể kết nối tới máy tính nạn nhân.

Theo hãng bảo mật Phần Lan F-Secure, Korgo (còn có tên khác là Padobot), lựa chọn các địa chỉ IP từ nhiều hệ thống máy tính ngẫu nhiên để lây nhiễm và tấn công với các thức khai thác lỗ hổng LSASS tương tự như sâu Sasser.

Korgo mở các cổng TCP: 113, 445, 2041, 3067, và 6667 để kết nối tới các máy chủ IRC chờ nhận lệnh và nhận dữ liệu truyền tới. Trong trường hợp khai thác thành công, sâu có thể cho phép tin tặc điều khiển hoàn toàn hệ thống máy tính nạn nhân.

Mặc dù tốc độ phát tán của Korgo không nhanh nhưng các hãng bảo mật vẫn khuyến cáo người dùng nên nhanh chóng cập nhật bản patch bịt lỗ hổng LSASS cho Windows NT, 2000, XP, và Windows Server 2003 bằng chức năng Windows Update hoặc từ website của Microsoft.

Lỗ hổng LSASS trong Windows vẫn tiếp tục bị khai thác

186

0 Bình luận

Sắp xếp theo

Xóa Đăng nhập để Gửi

Có thể bạn quan tâm

-

Rò rỉ ảnh thiết kế của Galaxy Note 5

-

Lộ phác thảo OnePlus 2 với camera kép phía sau

-

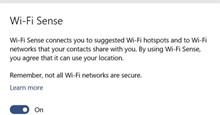

Wifi Sense - tính năng tự động chia sẻ mật khẩu Wi-Fi với bạn bè

-

Vô hiệu hóa phím tắt Lockscreen trên Windows

-

"Uber Trung Quốc" tấn công thị trường Mỹ

-

LG giới thiệu panel màn hình cảm ứng mới dành cho Notebook

Công nghệ

Công nghệ  Windows

Windows  iPhone

iPhone  Android

Android  Làng CN

Làng CN  Khoa học

Khoa học  Ứng dụng

Ứng dụng  Học CNTT

Học CNTT  Game

Game  Download

Download  Tiện ích

Tiện ích

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  macOS

macOS  Phần cứng

Phần cứng  Thủ thuật SEO

Thủ thuật SEO  Kiến thức cơ bản

Kiến thức cơ bản  Dịch vụ ngân hàng

Dịch vụ ngân hàng  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Nhà thông minh

Nhà thông minh  Ứng dụng văn phòng

Ứng dụng văn phòng  Tải game

Tải game  Tiện ích hệ thống

Tiện ích hệ thống  Ảnh, đồ họa

Ảnh, đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Họp, học trực tuyến

Họp, học trực tuyến  Video, phim, nhạc

Video, phim, nhạc  Giao tiếp, liên lạc, hẹn hò

Giao tiếp, liên lạc, hẹn hò  Hỗ trợ học tập

Hỗ trợ học tập  Máy ảo

Máy ảo  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Quạt các loại

Quạt các loại  Cuộc sống

Cuộc sống  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Làm đẹp

Làm đẹp  Nuôi dạy con

Nuôi dạy con  Chăm sóc Nhà cửa

Chăm sóc Nhà cửa  Du lịch

Du lịch  Halloween

Halloween  Mẹo vặt

Mẹo vặt  Giáng sinh - Noel

Giáng sinh - Noel  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  TOP

TOP  Ô tô, Xe máy

Ô tô, Xe máy  Giấy phép lái xe

Giấy phép lái xe  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ nhân tạo (AI)

Trí tuệ nhân tạo (AI)  Anh tài công nghệ

Anh tài công nghệ  Bình luận công nghệ

Bình luận công nghệ  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets - Trang tính

Google Sheets - Trang tính  Code mẫu

Code mẫu  Photoshop CS6

Photoshop CS6  Photoshop CS5

Photoshop CS5  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap