-

Nhu cầu in hai mặt giấy giờ đây phổ biến hơn rất nhiều. Tuy nhiên không phải loại máy in nào cũng có thể hỗ trợ bạn việc in 2 mặt, hoặc với những loại máy in có cho phép in hai mặt thì thực hiện ra sao?

-

Công thức tính diện tích xung quanh hình trụ bằng chu vi đường tròn đáy nhân với chiều cao. Công thức tính diện tích toàn phần hình trụ bằng diện tích xung quanh cộng với diện tích của 2 đáy

-

Reset máy tính Windows là cách nhanh nhất và dễ dàng nhất để đưa Windows trở lại trạng thái bình thường ban đầu. Mặc cho hiện tại Windows đang hoạt động rất chậm và nhiễm virus. Cách làm này sẽ hoàn toàn làm Windows trở nên “sạch sẽ” và cho hiệu suất tối ưu trở lại. Bài viết này sẽ giới thiệu đến bạn 04 cách khác nhau để có thể Reset Windows trên máy tính, mời bạn tham khảo.

-

Muốn tính diện tích tam giác ta lấy chiều cao với độ dài của đáy, sau đó lấy kết quả chia cho hai.

-

Bên cạnh những stt đểu về tình yêu, còn có những stt đểu về tình bạn, bạn bè mà giới trẻ thường xuyên tìm kiếm. Bởi những stt đểu về tình bạn đôi lúc giúp cho bạn "đá xoáy" những người bạn hai mặt một cách thâm thúy trên mạng xã hội.

-

Hàm VLOOKUP trong Excel cực kỳ hữu ích trong việc tra cứu dữ liệu. Dưới đây là những điều bạn cần biết về cách dùng hàm VLOOKUP trong Excel.

-

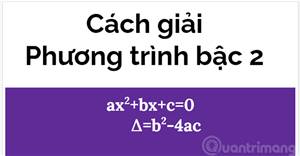

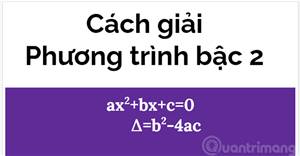

Phương trình bậc 2 là phương trình có dạng ax2+bx+c=0 (a≠0) (1). Giải phương trình bậc 2 là đi tìm các giá trị của x sao cho khi thay x vào phương trình (1) thì thỏa mãn ax2+bx+c=0.

-

Bạn đang tìm phần mềm đọc PDF miễn phí cho máy tính Windows 10, 7 hay Windows 8 mình đang dùng? Hãy thử tham khảo danh sách các phần mềm đọc file PDF tốt nhất mà chúng tôi giới thiệu dưới đây.

Tỷ lệ phần trăm, một giá trị tương đối cho biết phần trăm của bất kỳ số lượng nào. Nếu muốn tính phần trăm (%) luôn mà không phải đọc những công thức tính % phức tạp bạn chỉ cần nhập giá trị cần tính tương ứng vào công cụ tính dưới đây

Tỷ lệ phần trăm, một giá trị tương đối cho biết phần trăm của bất kỳ số lượng nào. Nếu muốn tính phần trăm (%) luôn mà không phải đọc những công thức tính % phức tạp bạn chỉ cần nhập giá trị cần tính tương ứng vào công cụ tính dưới đây Cách tải video Facebook rất đơn giản, có thể dùng công cụ trực tuyến để download video Facebook hoặc sử dụng ngay trình duyệt để tải video Facebook.

Cách tải video Facebook rất đơn giản, có thể dùng công cụ trực tuyến để download video Facebook hoặc sử dụng ngay trình duyệt để tải video Facebook. Nhu cầu in hai mặt giấy giờ đây phổ biến hơn rất nhiều. Tuy nhiên không phải loại máy in nào cũng có thể hỗ trợ bạn việc in 2 mặt, hoặc với những loại máy in có cho phép in hai mặt thì thực hiện ra sao?

Nhu cầu in hai mặt giấy giờ đây phổ biến hơn rất nhiều. Tuy nhiên không phải loại máy in nào cũng có thể hỗ trợ bạn việc in 2 mặt, hoặc với những loại máy in có cho phép in hai mặt thì thực hiện ra sao? Công thức tính diện tích xung quanh hình trụ bằng chu vi đường tròn đáy nhân với chiều cao. Công thức tính diện tích toàn phần hình trụ bằng diện tích xung quanh cộng với diện tích của 2 đáy

Công thức tính diện tích xung quanh hình trụ bằng chu vi đường tròn đáy nhân với chiều cao. Công thức tính diện tích toàn phần hình trụ bằng diện tích xung quanh cộng với diện tích của 2 đáy Reset máy tính Windows là cách nhanh nhất và dễ dàng nhất để đưa Windows trở lại trạng thái bình thường ban đầu. Mặc cho hiện tại Windows đang hoạt động rất chậm và nhiễm virus. Cách làm này sẽ hoàn toàn làm Windows trở nên “sạch sẽ” và cho hiệu suất tối ưu trở lại. Bài viết này sẽ giới thiệu đến bạn 04 cách khác nhau để có thể Reset Windows trên máy tính, mời bạn tham khảo.

Reset máy tính Windows là cách nhanh nhất và dễ dàng nhất để đưa Windows trở lại trạng thái bình thường ban đầu. Mặc cho hiện tại Windows đang hoạt động rất chậm và nhiễm virus. Cách làm này sẽ hoàn toàn làm Windows trở nên “sạch sẽ” và cho hiệu suất tối ưu trở lại. Bài viết này sẽ giới thiệu đến bạn 04 cách khác nhau để có thể Reset Windows trên máy tính, mời bạn tham khảo. Muốn tính diện tích tam giác ta lấy chiều cao với độ dài của đáy, sau đó lấy kết quả chia cho hai.

Muốn tính diện tích tam giác ta lấy chiều cao với độ dài của đáy, sau đó lấy kết quả chia cho hai. Bên cạnh những stt đểu về tình yêu, còn có những stt đểu về tình bạn, bạn bè mà giới trẻ thường xuyên tìm kiếm. Bởi những stt đểu về tình bạn đôi lúc giúp cho bạn "đá xoáy" những người bạn hai mặt một cách thâm thúy trên mạng xã hội.

Bên cạnh những stt đểu về tình yêu, còn có những stt đểu về tình bạn, bạn bè mà giới trẻ thường xuyên tìm kiếm. Bởi những stt đểu về tình bạn đôi lúc giúp cho bạn "đá xoáy" những người bạn hai mặt một cách thâm thúy trên mạng xã hội. Hàm VLOOKUP trong Excel cực kỳ hữu ích trong việc tra cứu dữ liệu. Dưới đây là những điều bạn cần biết về cách dùng hàm VLOOKUP trong Excel.

Hàm VLOOKUP trong Excel cực kỳ hữu ích trong việc tra cứu dữ liệu. Dưới đây là những điều bạn cần biết về cách dùng hàm VLOOKUP trong Excel. Phương trình bậc 2 là phương trình có dạng ax2+bx+c=0 (a≠0) (1). Giải phương trình bậc 2 là đi tìm các giá trị của x sao cho khi thay x vào phương trình (1) thì thỏa mãn ax2+bx+c=0.

Phương trình bậc 2 là phương trình có dạng ax2+bx+c=0 (a≠0) (1). Giải phương trình bậc 2 là đi tìm các giá trị của x sao cho khi thay x vào phương trình (1) thì thỏa mãn ax2+bx+c=0. Bạn đang tìm phần mềm đọc PDF miễn phí cho máy tính Windows 10, 7 hay Windows 8 mình đang dùng? Hãy thử tham khảo danh sách các phần mềm đọc file PDF tốt nhất mà chúng tôi giới thiệu dưới đây.

Bạn đang tìm phần mềm đọc PDF miễn phí cho máy tính Windows 10, 7 hay Windows 8 mình đang dùng? Hãy thử tham khảo danh sách các phần mềm đọc file PDF tốt nhất mà chúng tôi giới thiệu dưới đây. Công nghệ

Công nghệ  Tiện ích

Tiện ích  Khoa học

Khoa học  Cuộc sống

Cuộc sống  Làng Công nghệ

Làng Công nghệ  Học CNTT

Học CNTT  Ứng dụng

Ứng dụng  Game - Trò chơi

Game - Trò chơi  iPhone

iPhone  Công nghệ

Công nghệ  Ứng dụng

Ứng dụng  Hệ thống

Hệ thống  Game - Trò chơi

Game - Trò chơi  iPhone

iPhone  Android

Android  Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  macOS

macOS  Phần cứng

Phần cứng  Thủ thuật SEO

Thủ thuật SEO  Kiến thức cơ bản

Kiến thức cơ bản  Dịch vụ ngân hàng

Dịch vụ ngân hàng  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Nhà thông minh

Nhà thông minh  Download

Download  Ứng dụng văn phòng

Ứng dụng văn phòng  Tải game

Tải game  Tiện ích hệ thống

Tiện ích hệ thống  Ảnh, đồ họa

Ảnh, đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Họp, học trực tuyến

Họp, học trực tuyến  Video, phim, nhạc

Video, phim, nhạc  Giao tiếp, liên lạc, hẹn hò

Giao tiếp, liên lạc, hẹn hò  Hỗ trợ học tập

Hỗ trợ học tập  Máy ảo

Máy ảo  Tiện ích

Tiện ích  Khoa học

Khoa học  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Quạt các loại

Quạt các loại  Cuộc sống

Cuộc sống  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Làm đẹp

Làm đẹp  Nuôi dạy con

Nuôi dạy con  Chăm sóc Nhà cửa

Chăm sóc Nhà cửa  Du lịch

Du lịch  Halloween

Halloween  Mẹo vặt

Mẹo vặt  Giáng sinh - Noel

Giáng sinh - Noel  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  TOP

TOP  Ô tô, Xe máy

Ô tô, Xe máy  Giấy phép lái xe

Giấy phép lái xe  Làng Công nghệ

Làng Công nghệ  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ nhân tạo (AI)

Trí tuệ nhân tạo (AI)  Anh tài công nghệ

Anh tài công nghệ  Bình luận công nghệ

Bình luận công nghệ  Học CNTT

Học CNTT  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets - Trang tính

Google Sheets - Trang tính  Code mẫu

Code mẫu  Photoshop CS6

Photoshop CS6  Photoshop CS5

Photoshop CS5  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap