Tấn công DNS Amplification là gì?

DNS Amplification là một cuộc tấn công Distributed Denial of Service (DDoS), trong đó kẻ tấn công khai thác các lỗ hổng trong những DNS (Domain Name System) server để biến các truy vấn nhỏ ban đầu thành những payload lớn hơn nhiều, được sử dụng để "hạ gục" máy chủ của nạn nhân.

DNS Amplification là một kiểu tấn công phản chiếu, nhằm thao túng các DNS có thể truy cập công khai, khiến chúng trở thành mục tiêu với số lượng lớn các gói UDP. Bằng cách sử dụng nhiều kỹ thuật khác nhau, thủ phạm có thể "thổi phồng" kích thước của các gói UDP này, khiến cuộc tấn công trở nên mạnh mẽ đến mức phá hủy cả cơ sở hạ tầng Internet mạnh mẽ nhất.

Mô tả cuộc tấn công

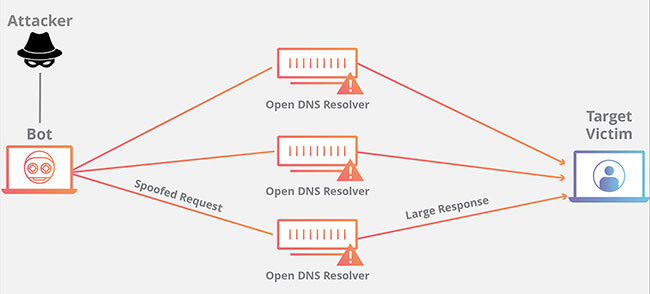

DNS Amplification, giống như các cuộc tấn công khuếch đại khác, là một loại tấn công phản chiếu. Trong trường hợp này, việc phản chiếu đạt được bằng cách gợi ra phản hồi từ trình phân giải DNS tới một địa chỉ IP giả mạo.

Trong một cuộc tấn công DNS Amplification, thủ phạm sẽ gửi một truy vấn DNS có địa chỉ IP giả mạo (của nạn nhân) tới một trình phân giải DNS đang mở, khiến nó trả lời lại địa chỉ đó bằng phản hồi DNS. Với nhiều truy vấn giả được gửi đi và với một số trình phân giải DNS trả lời lại đồng thời, mạng của nạn nhân có thể dễ dàng bị "choáng ngợp" bởi số lượng phản hồi DNS không kiểm soát.

Các đòn phản kích càng nguy hiểm hơn khi được khuếch đại. “Khuếch đại” ở đây đề cập đến việc phản hồi của máy chủ không tương xứng với yêu cầu gói ban đầu được gửi.

Để khuếch đại một cuộc tấn công DNS như thế này, mỗi yêu cầu DNS có thể được gửi bằng protocol extension DNS EDNS0, cho phép các DNS message lớn hoặc sử dụng tính năng mật mã của DNSSEC (DNS security extension) nhằm tăng kích thước message. Các truy vấn giả mạo thuộc loại “ANY” (bất kỳ), trả lại tất cả thông tin đã biết về vùng DNS trong một yêu cầu duy nhất, cũng có thể được sử dụng.

Thông qua các phương pháp này và những phương pháp khác, một thông báo yêu cầu DNS có kích thước khoảng 60 byte có thể được cấu hình để gửi thông báo phản hồi trên 4000 byte tới máy chủ đích - dẫn đến hệ số khuếch đại 70:1. Điều này làm tăng đáng kể khối lượng lưu lượng truy cập mà máy chủ mục tiêu nhận được và tăng tốc độ cạn kiệt tài nguyên của máy chủ.

Hơn nữa, các cuộc tấn công DNS Amplification thường chuyển tiếp các yêu cầu DNS thông qua một hoặc nhiều mạng botnet - làm tăng đáng kể lưu lượng truy cập trực tiếp vào (các) máy chủ được nhắm mục tiêu và khiến việc theo dõi danh tính của kẻ tấn công khó hơn nhiều.

Phương pháp giảm thiểu tác động của cuộc tấn công DNS Amplification

Các cách phổ biến để ngăn chặn hoặc giảm thiểu tác động của các cuộc tấn công DNS Amplification bao gồm thắt chặt bảo mật DNS server, chặn những DNS server cụ thể hoặc tất cả các recursive relay server và giới hạn tốc độ.

Tuy nhiên, những phương pháp này không loại bỏ các nguồn tấn công, cũng như không làm giảm tải trên mạng và chuyển đổi giữa máy chủ định danh (name server) và máy chủ đệ quy (recursive server) mở. Ngoài ra, việc chặn tất cả lưu lượng truy cập từ các máy chủ đệ quy mở có thể cản trở những nỗ lực giao tiếp DNS hợp pháp. Chẳng hạn, một số tổ chức duy trì máy chủ đệ quy mở để nhân viên làm việc trên thiết bị di động có thể phân giải từ máy chủ định danh “đáng tin cậy”. Việc chặn lưu lượng truy cập từ các máy chủ này có thể cản trở quyền truy cập của họ.

Cách ngăn chặn cuộc tấn công DNS Amplification

Vậy bạn có thể làm gì để ngăn tổ chức của mình trở thành nạn nhân của cuộc tấn công DNS Amplification?

Giữ cho trình phân giải ở chế độ riêng tư và được bảo vệ

Nếu bạn vận hành trình phân giải của riêng mình, việc sử dụng trình phân giải đó nên được giới hạn cho người dùng trên mạng của bạn để giúp ngăn bộ nhớ cache của nó bị nhiễm độc bởi tin tặc bên ngoài tổ chức. Nó không thể được mở cho người dùng bên ngoài.

Hãy cấu hình nó bảo mật nhất có thể để chống lại việc lây nhiễm phần mềm độc hại vào bộ nhớ cache. Các biện pháp bảo vệ được tích hợp trong phần mềm DNS bảo vệ chống lại việc lây nhiễm sang bộ nhớ cache bao gồm thêm tính năng thay đổi đối với các yêu cầu gửi đi, để khiến hacker khó nhận được phản hồi không có thật. Các cách có thể thực hiện điều này bao gồm:

- Sử dụng một cổng nguồn ngẫu nhiên (thay vì cổng UDP 53)

- Ngẫu nhiên hóa ID truy vấn

- Đặt ngẫu nhiên các chữ cái viết hoa, viết thường trong tên miền gửi đi để phân giải. (Đó là vì máy chủ định danh sẽ xử lý example.com và ExaMPle.com giống nhau khi phân giải địa chỉ IP, nhưng nó sẽ phản hồi bằng cách sử dụng cùng một kiểu viết như truy vấn ban đầu).

Quản lý DNS server một cách bảo mật

Khi nói đến các máy chủ có thẩm quyền, bạn cần quyết định tự mình host chúng hay làm việc đó thông qua nhà cung cấp dịch vụ hoặc công ty đăng ký domain. Một chuyên gia nói rằng: “Không ai quan tâm đến bảo mật của bạn nhiều hơn chính bạn đâu, vì vậy bạn nên tự host và quản lý, nếu bạn có đủ kỹ năng để làm như vậy“.

Tất nhiên nếu bạn không có những kỹ năng đó, thì tất nhiên là nên nhờ người khác làm điều đó thay cho bạn. Đó không chỉ là vấn đề chuyên môn mà còn liên quan đến quy mô vì nhiều tổ chức cần phải có DNS server ở ba hoặc bốn nơi trên thế giới.

Công nghệ

Công nghệ  Windows

Windows  iPhone

iPhone  Android

Android  Làng CN

Làng CN  Khoa học

Khoa học  Ứng dụng

Ứng dụng  Học CNTT

Học CNTT  Game

Game  Download

Download  Tiện ích

Tiện ích

Windows 10

Windows 10  Windows 11

Windows 11  Windows 7

Windows 7  Cấu hình Router/Switch

Cấu hình Router/Switch  Windows 8

Windows 8  Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  macOS

macOS  Phần cứng

Phần cứng  Thủ thuật SEO

Thủ thuật SEO  Kiến thức cơ bản

Kiến thức cơ bản  Dịch vụ ngân hàng

Dịch vụ ngân hàng  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Nhà thông minh

Nhà thông minh  Ứng dụng văn phòng

Ứng dụng văn phòng  Tải game

Tải game  Tiện ích hệ thống

Tiện ích hệ thống  Ảnh, đồ họa

Ảnh, đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Họp, học trực tuyến

Họp, học trực tuyến  Video, phim, nhạc

Video, phim, nhạc  Giao tiếp, liên lạc, hẹn hò

Giao tiếp, liên lạc, hẹn hò  Hỗ trợ học tập

Hỗ trợ học tập  Máy ảo

Máy ảo  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Quạt các loại

Quạt các loại  Cuộc sống

Cuộc sống  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Làm đẹp

Làm đẹp  Nuôi dạy con

Nuôi dạy con  Chăm sóc Nhà cửa

Chăm sóc Nhà cửa  Du lịch

Du lịch  Halloween

Halloween  Mẹo vặt

Mẹo vặt  Giáng sinh - Noel

Giáng sinh - Noel  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  TOP

TOP  Ô tô, Xe máy

Ô tô, Xe máy  Giấy phép lái xe

Giấy phép lái xe  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ nhân tạo (AI)

Trí tuệ nhân tạo (AI)  Anh tài công nghệ

Anh tài công nghệ  Bình luận công nghệ

Bình luận công nghệ  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets - Trang tính

Google Sheets - Trang tính  Code mẫu

Code mẫu  Photoshop CS6

Photoshop CS6  Photoshop CS5

Photoshop CS5  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap