Quản trị mạng – Trong hướng dẫn này chúng tôi sẽ giới thiệu cho các bạn cách cấu hình một one-to-one NAT Rule cho host bên trong.

Microsoft Forefront Threat Management Gateway (TMG) 2010 có rất nhiều tính năng nâng cao như lọc URL, bảo vệ chống mã độc, Network Inspection System (NIS), thanh tra HTTPS, ISP dự phòng gây nhiều chú ý. Tuy nhiên bên dưới các tính năng này còn có rất nhiều tính năng quan trọng khác, một trong số cần phải giới thiệu thêm trong số này chính là Enhanced NAT (E-NAT).

Cấu hình One-to-One NAT

E-NAT cho phép bạn có thể chuyển tiếp địa chỉ IP theo theo dạng many-to-one hoặc one-to-one, như một số tường lửa (Cisco, Checkpoint,..) đã có. Tuy nhiên việc cấu hình one-to-one NAT trong TMG không đơn giản chút nào. Nếu quen làm việc với các tường lửa của Cisco và Checkpoint thì chắc chắn bạn sẽ muốn có tab NAT rule trong giao diện quản lý TMG và nút Networking. Tuy nhiên có vấn đề là những thứ này lại thực sự không có ở đây.

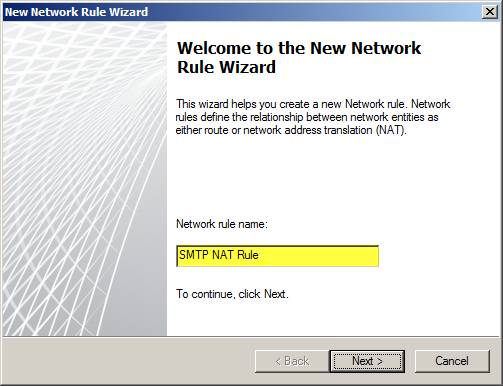

Trong TMG, bạn tạo một one-to-one NAT Rule bằng cách tạo một Network Rule. Giả sử chúng ta muốn chuyển tiếp tất cả lưu lượng đến từ một host bên trong nào đó đến một địa chỉ IP được gán cho giao diện mạng bên ngoài của tường lửa TMG (không phải là địa chỉ IP mặc định cho giao diện). Để thực hiện, mở giao diện điều khiển TMG và chọn nút Networking trong menu điều hướng. Chọn tab Network Rules trong cửa sổ điều khiển trung tâm, sau đó kích Create a Network Rule trong panel Tasks. Đặt tên mô tả cho Rule và chọn Next.

Hình 1

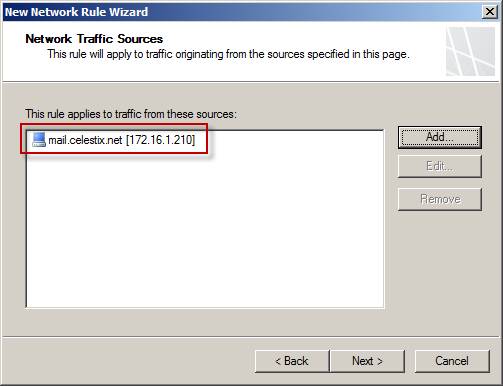

Chỉ định nguồn của lưu lượng mà bạn muốn chuyển tiếp. Trong ví dụ này, chúng tôi đã chọn một máy chủ riêng, tuy nhiên bạn có thể chọn các mạng, tập các mạng, tập các máy tính, dải địa chỉ cũng như các subnet. Điều này cho phép chúng ta có được khả năng linh hoạt cao khi thiết lập mối quan hệ NAT trong TMG.

Hình 2

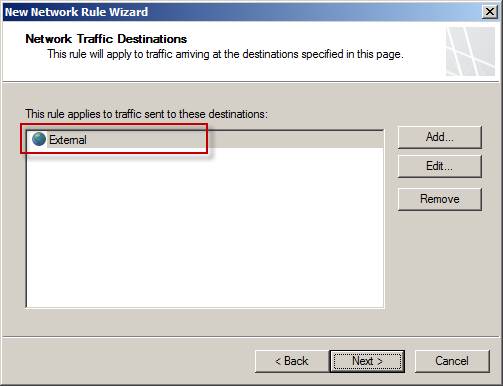

Chỉ định đích mà muốn áp dụng Rule này. Trong ví dụ chúng tôi chọn mạng ngoài External vì muốn chuyển tiếp lưu lượng gửi đi từ máy chủ sử dụng rule này. Ở đây bạn có thể chọn rất nhiều lựa chọn, điều đó cũng cho phép bạn có được sự điều khiển khá tinh đối với việc chuyển tiếp địa chỉ.

Hình 3

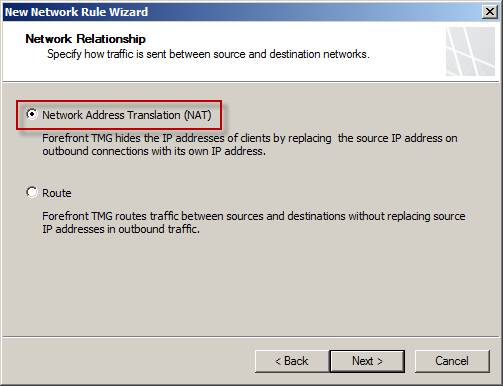

Chọn tùy chọn Network Address Translation (NAT).

Hình 4

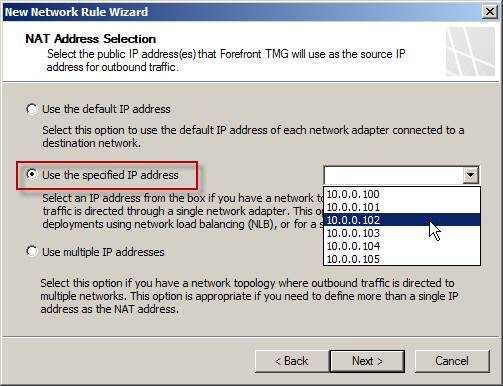

Chọn tùy chọn Use the specified IP address và chọn địa chỉ IP từ danh sách có sẵn.

Lưu ý:

Các địa chỉ IP này phải được gán cho giao diện mạng trước để tạo rule, bằng không chúng sẽ không xuất hiện trong danh sách này.

Hình 5

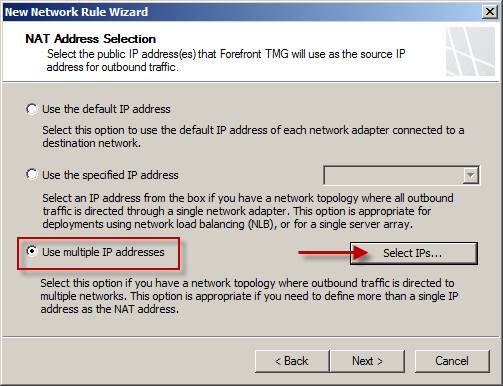

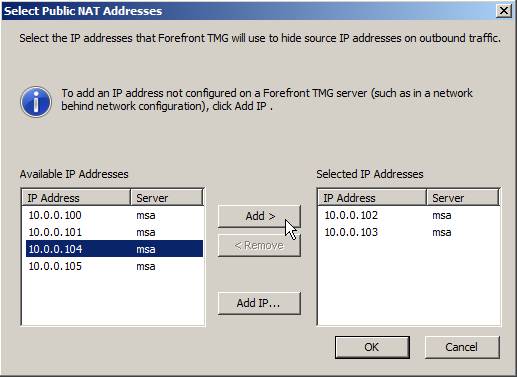

Bạn cũng có thể chọn tùy chọn Use multiple IP addresses, tùy chọn cho phép bạn chọn thêm địa chỉ IP nữa cho rule (tạo sự hữu dụng cho các mảng doanh nghiệp khi NLB không được kích hoạt).

Hình 6

Hình 7

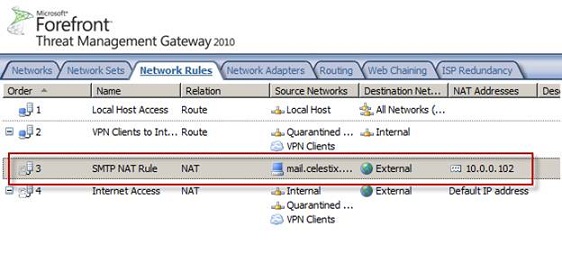

Một điều quan trọng nữa mà bạn cần biết là các rule mạng, giống như các rule chính sách tường lửa, chúng được xử lý theo thứ tự. Để hoạt động đúng cách, các rule cụ thể hơn cần phải đặt trước các rule khác. Trong ví dụ trong bài, rule cụ thể ở đây đang định nghĩa mối quan hệ NAT giữa toàn bộ mạng bên trong Internal (có host là một trong số các thành viên) và mạng bên ngoài External. Sau khi wizard hoàn tất và trước khi áp dụng cấu hình, cần bảo đảm rằng rule mạng mới này phải xuất hiện trước rule Internet Access.

Hình 8

Khi đã cấu hình, các lưu lượng được tạo từ host mail.celestix.net được dự định cho mạng bên ngoài External sẽ khớp với rule số 3, trong rule này mối quan hệ mạng được dự định là NAT, địa chỉ NAT là được định nghĩa rõ ràng là 10.0.0.2

E-NAT và ISP dự phòng

Khi cấu hình -NAT trên tường lửa TMG được cấu hình sử dụng ISP dự phòng (ISP-R), việc chuyển tiếp địa chỉ có thể làm việc không như mong đợi. Khi được cấu hình, các rule E-NAT sẽ chiếm quyền ưu tiên và ghi đè lên các quyết định định tuyến được tạo bởi ISP-R. Cần bảo đảm có một kế hoạch cẩn thận khi thực hiện cả hai kỹ thuật này.

Công nghệ

Công nghệ  Windows

Windows  iPhone

iPhone  Android

Android  Làng CN

Làng CN  Khoa học

Khoa học  Ứng dụng

Ứng dụng  Học CNTT

Học CNTT  Game

Game  Download

Download  Tiện ích

Tiện ích

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  macOS

macOS  Phần cứng

Phần cứng  Thủ thuật SEO

Thủ thuật SEO  Kiến thức cơ bản

Kiến thức cơ bản  Dịch vụ ngân hàng

Dịch vụ ngân hàng  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Nhà thông minh

Nhà thông minh  Ứng dụng văn phòng

Ứng dụng văn phòng  Tải game

Tải game  Tiện ích hệ thống

Tiện ích hệ thống  Ảnh, đồ họa

Ảnh, đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Họp, học trực tuyến

Họp, học trực tuyến  Video, phim, nhạc

Video, phim, nhạc  Giao tiếp, liên lạc, hẹn hò

Giao tiếp, liên lạc, hẹn hò  Hỗ trợ học tập

Hỗ trợ học tập  Máy ảo

Máy ảo  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Quạt các loại

Quạt các loại  Cuộc sống

Cuộc sống  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Làm đẹp

Làm đẹp  Nuôi dạy con

Nuôi dạy con  Chăm sóc Nhà cửa

Chăm sóc Nhà cửa  Du lịch

Du lịch  Halloween

Halloween  Mẹo vặt

Mẹo vặt  Giáng sinh - Noel

Giáng sinh - Noel  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  TOP

TOP  Ô tô, Xe máy

Ô tô, Xe máy  Giấy phép lái xe

Giấy phép lái xe  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ nhân tạo (AI)

Trí tuệ nhân tạo (AI)  Anh tài công nghệ

Anh tài công nghệ  Bình luận công nghệ

Bình luận công nghệ  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets - Trang tính

Google Sheets - Trang tính  Code mẫu

Code mẫu  Photoshop CS6

Photoshop CS6  Photoshop CS5

Photoshop CS5  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap