Don Parker

Vấn đề malware không phải là mới mẻ gì và chúng ta cũng không thể đuổi cổ chúng đi ngay tức khắc. Thực tế thì chúng ta cũng đã tốn rất nhiều tiền trong việc đối phó với những tội phạm sử dụng Trojans, virus và bot. Không chỉ những người dùng bình thường bị tấn công bởi malware mà người dùng trong các công ty cũng đều là mục tiêu tấn công của chúng. Chính điều đó là mục đích để chúng tôi đưa ra loạt bài này. Việc có một chương trình chống virus hoạt động trên máy tính của người dùng là một điều tuyệt vời, cũng giống như có một chương trình kiểm tra nội dung chạy trên máy chủ Exchange của bạn. Cách tốt nhất để phòng chống lại được các tấn công này vẫn là hướng dẫn người dùng. Bởi vì luôn luôn có nhiều loại malware mới có thể vượt qua được các biện pháp phòng chống của bạn, chúng có thể là một trojan mới hoặc một lỗ hổng trình khách mới trong trình duyệt web. Bằng cách cung cấp cho người dùng kiến thức về vấn đề, thì họ sẽ có thể giảm nhẹ mối đe dọa của malware trong môi trường mạng công ty.

Bài này sẽ hỗ trợ cho các quản trị viên hệ thống (sys admin), những người làm việc trong các mạng công ty. Số lượng chương trình sử dụng trên mạng, phần mềm chống virus hoặc các hệ thống ngăn chặn xâm phạm Intrusion Prevention Systems (IPS) sẽ không phải là vấn đề chính trong loạt bài này, mà mục đích chính là sẽ đưa ra một phương pháp, phương pháp này có thể giúp bạn bảo vệ được mạng của mình, chúng tôi tập trung vào các liên kết yếu nhất và người dùng. Điều đó không có nghĩa là chỉ dành cho người bán hàng, kế toán viên hay nhân viên văn phòng. Chúng tôi đưa ra tất cả các kỹ năng khác nhau và trong trường hợp này thì nó là một sự hiểu biết về bảo mật máy tính. Nó là kiến thức về bảo mật trong nhiều dạng khác nhau và có thể cho phép trợ giúp người dùng trong mạng công ty thực hiện công việc của họ một cách an toàn khả quan.

Những gì cần thực hiện bây giờ là thể hiện cho người dùng cách malware xâm nhập vào các chương trình chính thống. Để thực hiện điều này chúng ta sẽ sử dụng một số công cụ khác nhau, cả chính thống và không chính thống. Kịch bản đưa ra sẽ sử dụng một chương trình binder có tên là YAB, trojan có tên là Optix Pro, và game có tên là Pong.exe. Với 3 chương trình riêng lẻ này, chúng ta sẽ xây dựng một trojan cải trang như một game có tên Pong.exe. Chúng ta sẽ thực hiện từng bước một trong đó sẽ xem xét malware này ở mức byte để nhận ra chúng như thế nào. Bằng quan sát malware dưới dạng Hex có thể cho chúng ta thấy được nhiều bổ ích về những gì bên trong.

Bắt đầu

Hãy lưu ý rằng chúng tôi không đưa ra liên kết đến malware binder có tên YAB, hay trojan Optix Pro. Tuy vậy bạn chỉ cần tốn một chút ít thời gian hoặc thực hiện việc tìm kiếm bằng Google tất cả các chương trình có liên quan ở trên. Bây giờ hãy bắt đầu!

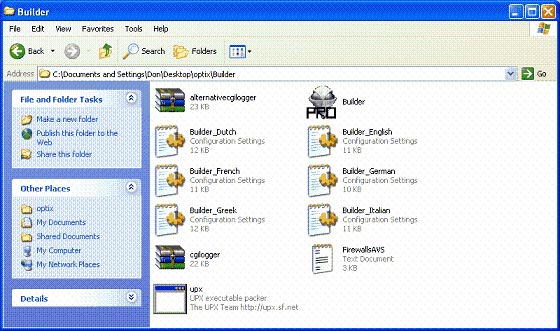

Đầu tiên chúng ta cấu hình Optix Pro trojan. Bạn có thể cho rằng đây là một trojan đã viết trước đó. Nếu muốn đọc nhiều thông tin về nó thì bạn có thể tham khảo tại đây. Chúng ta sẽ không dừng lại vào việc cấu hình chi tiết của trojan mà chỉ thực hiện một số thứ cần thiết cho mục đích đã đưa ra. Bạn có thể xem qua hình bên dưới về thư mục Optix Pro trông như thế nào khi bạn tải về và giải nén chúng.

Hình 1

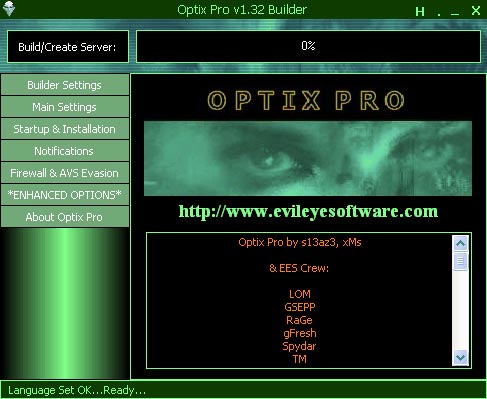

Kích đúp vào biểu tượng “Builder” để gọi máy chủ để chúng ta có thể thực hiện một số thay đổi cấu hình đơn giản. Bạn nên quan sát hình 2 dưới đây.

Hình 2

Trong hình này, chúng ta sẽ kích “Main Settings”. Chỉ thay đổi những gì mà chúng ta thực hiện với trojan server ở đây bởi vì chúng tôi không làm mất nhiều thời gian và trình bày một cách thấu đáo cho người dùng về sự nguy hiển của malware. Bạn có thể sử dụng cổng mặc định TCP 3410 nếu thích hoặc thay đổi nó thành lựa chọn khác. Thiết lập ngôn ngữ mặc định cho Optix Pro là tiếng Anh. Nếu bạn muốn thực hiện các thay đổi khác đối với trojan server thì đây là lúc có thể thực hiện. Nếu bạn nhấn vào biểu tượng “Build/Create Server” trên góc trái phía trên của trojan GUI thì nó sẽ nhắc bạn về tên như hình 3 phía dưới.

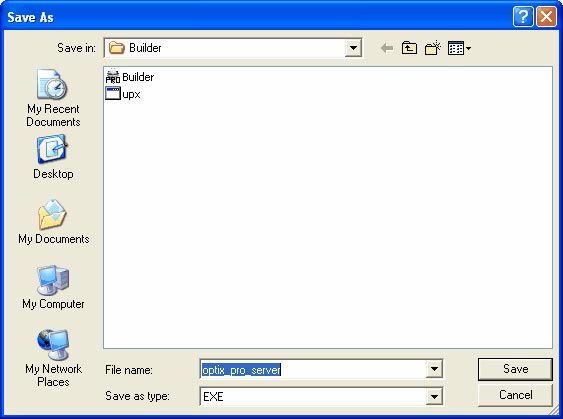

Hình 3

Chọn bất kỳ tên nào mà bạn thích cũng như đường dẫn để lưu nó. Bạn cũng có thể lưu nó trong thư mục Optix để đơn giản và đưa mọi thứ vào cùng một vị trí. Khi đã kết thúc xong việc đặt tên cho nó thì bạn sẽ thấy một thông báo như hình dưới đây.

Hình 4

Ở đây bạn có thể tiến tới xây dựng máy chủ hoặc có thể chọn nén nó thông qua chương trình UPX. Những gì chúng sẽ thực hiện là nén trojan server để có được kích thước nhỏ hơn. Điều này cũng thường được thực hiện với chương trình hay file lớn có thể làm ai đó nghi ngờ, đặc biệt nếu họ có một chút kiến thức về bảo mật máy tính. Họ sẽ nhận ra rằng một chương trình hay file nào đó sẽ không lớn như đã được thông báo. Những gì cần thực hiện là có một máy chủ để nén với UPX. Chúng ta hãy quan sát trojan server được nén UPX trong phần sau của bài này. Khi đã thực hiện xong các thiết lập thì bạn chỉ cần nhấn “OK all done!”.

Trong phần 2 của loạt bài này chúng tôi sẽ tiếp tục quan sát malware binder có tên YAB và một chương trình game chính thống Pong.exe. Đó sẽ là hai thành phần cuối cùng cần “nấu nướng” để biết được “mùi vị” của malware. Trong thực tế, loạt bài này không chỉ áp dụng cho người dùng trong các mạng công ty mà còn bổ ích cho cả chúng tôi. Bạn không thể nói rằng biết tất cả mọi thứ kể cả khi là một chuyên gia bảo mật. Phải thực sự nói rằng chúng tôi đã không biết chính xác cách ai đó xây dựng một malware như vậy cho tới khi quyết định đưa ra bài báo để tìm hiểu về chúng. Hy vọng rằng với những thứ mà bạn gặp phải trong tình huống này như tôi sẽ giúp bạn có nhiều kiến thức hơn trong thực tế. Chỉ có cách thực hiện một cái gì đó thì bạn mới thực sự hiểu được vấn đề.

Công nghệ

Công nghệ  Windows

Windows  iPhone

iPhone  Android

Android  Làng CN

Làng CN  Khoa học

Khoa học  Ứng dụng

Ứng dụng  Học CNTT

Học CNTT  Game

Game  Download

Download  Tiện ích

Tiện ích

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  macOS

macOS  Phần cứng

Phần cứng  Thủ thuật SEO

Thủ thuật SEO  Kiến thức cơ bản

Kiến thức cơ bản  Dịch vụ ngân hàng

Dịch vụ ngân hàng  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Nhà thông minh

Nhà thông minh  Ứng dụng văn phòng

Ứng dụng văn phòng  Tải game

Tải game  Tiện ích hệ thống

Tiện ích hệ thống  Ảnh, đồ họa

Ảnh, đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Họp, học trực tuyến

Họp, học trực tuyến  Video, phim, nhạc

Video, phim, nhạc  Giao tiếp, liên lạc, hẹn hò

Giao tiếp, liên lạc, hẹn hò  Hỗ trợ học tập

Hỗ trợ học tập  Máy ảo

Máy ảo  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Quạt các loại

Quạt các loại  Cuộc sống

Cuộc sống  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Làm đẹp

Làm đẹp  Nuôi dạy con

Nuôi dạy con  Chăm sóc Nhà cửa

Chăm sóc Nhà cửa  Du lịch

Du lịch  Halloween

Halloween  Mẹo vặt

Mẹo vặt  Giáng sinh - Noel

Giáng sinh - Noel  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  TOP

TOP  Ô tô, Xe máy

Ô tô, Xe máy  Giấy phép lái xe

Giấy phép lái xe  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ nhân tạo (AI)

Trí tuệ nhân tạo (AI)  Anh tài công nghệ

Anh tài công nghệ  Bình luận công nghệ

Bình luận công nghệ  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets - Trang tính

Google Sheets - Trang tính  Code mẫu

Code mẫu  Photoshop CS6

Photoshop CS6  Photoshop CS5

Photoshop CS5  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap