Trong một môi trường Active Directory điển hình có nhiều loại tài khoản khác nhau. Chúng bao gồm tài khoản người dùng, tài khoản máy tính và một loại tài khoản đặc thù mang tên tài khoản dịch vụ.

Tài khoản dịch vụ là loại tài khoản đặc biệt phục vụ một mục đích cụ thể, phục vụ cho các dịch vụ và các ứng dụng trong môi trường. Tài khoản dịch vụ cũng là đối tượng mà các hacker nhắm tới trong các cuộc tấn công an ninh mạng.

Vậy tài khoản dịch vụ là gì? Nó có đặc quyền gì trên một hệ thống cục bộ? Những rủi ro an ninh mạng nào có liên quan đến các tài khoản dịch vụ? Làm thế nào để quản trị viên IT có thể tìm ra những mật khẩu yếu, những mật khẩu được thiết lập không thể hết hạn được dùng trong Active Directory cho các tài khoản dịch vụ?

Trong bài viết này, Quantrimang sẽ cùng các bạn giải đáp những câu hỏi trên.

Dịch vụ (service) Windows là gì?

Như đã đề cập ở trên, các tài khoản Active Directory cụ thể sẽ phục vụ những mục đích khác nhau trong Active Directory Domain Services (ADDS). Bạn có thể gán tài khoản Active Directory làm tài khoản dịch vụ, một loại tài khoản dành cho mục đích đặc biệt mà hầu hết các tổ chức tạo và dùng để chạy dịch vụ Windows nằm trên Windows Servers trong môi trường của họ.

Để hiểu được vai trò của tài khoản dịch vụ chúng ta cần biết dịch vụ Windows là gì. Dịch vụ Windows là một thành phần của hệ điều hành Microsoft Windows, cả máy khách và máy chủ, cho phép các tiến trình hoạt động lâu dài thực thi và chạy trong khoảng thời gian máy chủ đang chạy.

Khác với các ứng dụng được thực thi bởi người dùng cuối, dịch vụ Windows không được thực thi bởi người dùng cuối đã đăng nhập vào hệ thống. Các dịch vụ chạy trong nền và được khởi động khi Windows khởi động, tùy thuộc vào hành vi được cấu hình của dịch vụ.

Tài khoản dịch vụ Windows là gì?

Mặc dù không được chạy theo kiểu tương tác bởi người dùng cuối nhưng dịch vụ Windows vẫn cần tài khoản để cho phép dịch vụ chạy trong ngữ cảnh cụ thể của người dùng với các quyền đặc biệt.

Giống như bất kỳ tiến trình nào khác, dịch vụ Windows có một định danh bảo mật. Định danh này xác định các quyền và đặc quyền mà nó được thừa hưởng trên máy chủ cục bộ và trên toàn mạng.

Bạn nên nhớ rằng với định danh bảo mật này tài khoản dịch vụ có thể làm hỏng hệ thống cục bộ nơi nó đang chạy và trên toàn mạng. Khi tuân theo một mô hình thực tiến tốt nhất, có ít đặc quyền liên quan tới dịch vụ, tài khoản sẽ đảm bảo tài khoản dịch vụ không được cấp các quyền quá mức trên cả máy chủ cục bộ lẫn trên toàn mạng.

Dịch vụ Windows có thể chạy dưới quyền tài khoản người dùng Windows cục bộ, tài khoản người dùng domain Active Directory hoặc tài khoản đặc biệt LocalSystem. Vậy ba loại tài khoản này có khác biệt gì so với nhau?

- Tài khoản người dùng Windows cục bộ: Một người dùng Windows cục bộ là một người dùng chỉ tồn tại trên cơ sở dữ liệu cục bộ SAM của hệ điều hành máy khách hoặc Windows Server cục bộ. Tài khoản này chỉ mang ý nghĩa cục bộ và không liên quan gì tới Active Directory theo bất kỳ cách nào. Khi sử dụng một tài khoản Windows cục bộ cho một dịch vụ sẽ có một số giới hạn. Chúng bao gồm việc không thể hỗ trợ xác thực lẫn nhau trong Kerberos và các thách thức khi dịch vụ được kích hoạt theo thư mục. Tuy nhiên, tài khoản cục bộ Windows Service không thể làm hỏng hệ thống Windows cục bộ. Người dùng Windows cục bộ bị giới hạn khi được sử dụng cho một tài khoản dịch vụ.

- Tài khoản người dùng domain Active Directory: Tài khoản người dùng domain nằm trong ADDS là loại tài khoản ưu tiên cho Windows Service. Nó cho phép tận dụng các tính năng bảo mật khác nhau có trong Windows và ADDS. Người dùng Active Directory có thể đảm nhận tất cả các quyền cục bộ và trên toàn mạng cũng như các quyền được cấp cho nhóm mà nó tham gia. Bên cạnh đó, nó còn có thể hỗ trợ xác thực lẫn nhau trên Kerberos. Bạn nên lưu ý rằng tài khoản người dùng domain Active Directory sử dụng cho Windows Service không bao giờ được là thành viên của nhóm quản trị. Khi tài khoản domain được chọn để chạy Windows Service nó sẽ được cấp quyền đăng nhập dưới dạng dịch vụ ngay trên máy tính cục bộ nơi dịch vụ được khởi chạy.

- Tài khoản LocalSystem: Sử dụng tài khoản LocalSystem như một con dao hai lưỡi. Ưu điểm của tài khoản LocalSystem cho Windows Service là nó cho phép dịch vụ có quyền truy cập không giới hạn vào hệ thống Windows, giúp ngăn chặn các vấn đề về tương tác với các thành phần Windows. Tuy nhiên, chính điều này cũng là nhược điểm, bất lợi lớn về bảo mật vì dịch vụ này có thể làm hỏng hệ thống hoặc trở thành đối tượng của một cuộc tấn công mạng. Nếu bị hacker kiểm soát, Windows Service đang chạy trong LocalSystem sẽ có quyền truy cập của quản trị viên trên toàn hệ thống.

Tài khoản Windows Service là tài khoản quan trọng trong môi trường Active Directory. Việc chọn đúng tài khoản người dùng để chạy Windows Service giúp đảm bảo rằng các dịch vụ hoạt động chính xác và có quyền thích hợp. Vậy những hành vi nào có thể khiến gia tăng rủi ro an ninh mạng trong Active Directory?

Các hành vi làm tăng rủi ro an ninh mạng

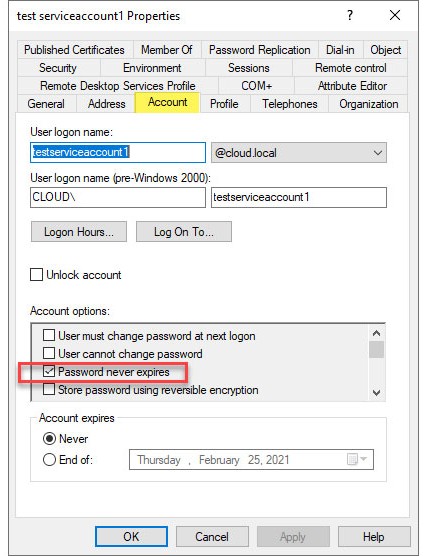

Với mục đích giảm gánh nặng trong việc quản trị, mật khẩu tài khoản dịch vụ thường được thiết lập để không bao giờ hết hạn. Một số cơ quan, tổ chức còn dùng chung một mật khẩu cho nhiều tài khoản dịch vụ. Điều này giúp họ không cần phải nhớ quá nhiều mật khẩu.

Tuy nhiên, hai hành vi trên làm gia tăng rủi ro an ninh mạng với môi trường Active Directory. Thứ nhất, khi mật khẩu không bị hết hạn, hệ thống sẽ gắn bó với một mật khẩu trong thời gian dài, tiềm ẩn nguy cơ rò ri rất cao. Thứ hai, việc dùng chung một mật khẩu sẽ khiến toàn bộ hệ thống bị tấn công khi chỉ một tài khoản bị rò rỉ mật khẩu.

Vậy làm thế nào để tổ chức và doanh nghiệp giải quyết các vấn đề trên?

Quản lý và duy trì tài khoản dịch vụ với Specops Password Auditor

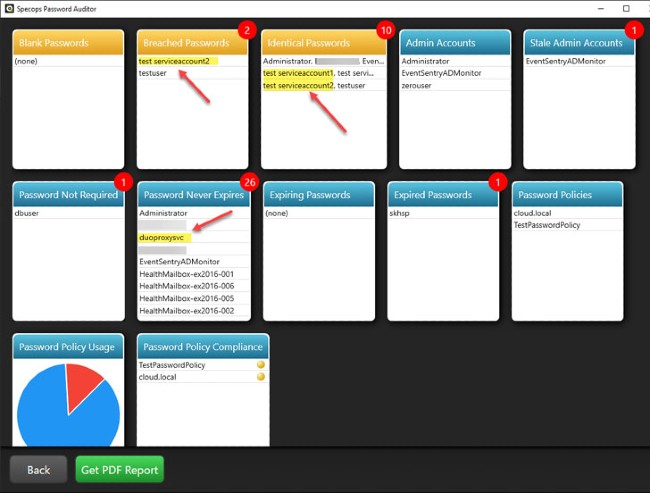

Specops Password Auditor là một công cụ miễn phí giúp giải quyết các vấn đề bảo mật của tài khoản Active Directory. Nó có thể nhanh chóng xác định các tài khoản, bao gồm cả tài khoản dịch vụ, có mật khẩu được thiết lập không hết hạn hoặc trùng lặp với nhau.

Trong ảnh chụp màn hình bên dưới bạn có thể thấy Specops Password Auditor đã chỉ ra các vấn đề:

- Mật khẩu bị rò rỉ

- Mật khẩu giống hệt nhau

- Mật khẩu không hết hạn

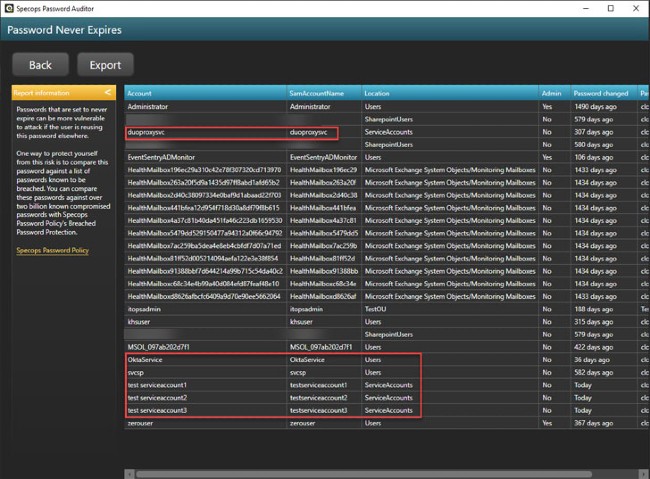

Specops Password Auditor còn có nhiều danh mục khác nhau, liệt kê chi tiết các vấn đề của tài khoản. Dưới đây là chi tiết về các tài khoản có mật khẩu không hết hạn.

Với Specops Password Auditor bạn có thể dễ dàng xác định và xử lý các vấn đề bảo mật của tài khoản Active Directory. Nếu muốn dùng thử, bạn có thể tải về Specops Password Auditor tại link bên dưới:

Chúc các bạn thành công và mời các bạn tham khảo thêm các mẹo hay khác trên Quantrimang:

Công nghệ

Công nghệ  Windows

Windows  iPhone

iPhone  Android

Android  Làng CN

Làng CN  Khoa học

Khoa học  Ứng dụng

Ứng dụng  Học CNTT

Học CNTT  Game

Game  Download

Download  Tiện ích

Tiện ích

Windows 10

Windows 10  Windows 11

Windows 11  Windows 7

Windows 7  Cấu hình Router/Switch

Cấu hình Router/Switch  Windows 8

Windows 8  Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  macOS

macOS  Phần cứng

Phần cứng  Thủ thuật SEO

Thủ thuật SEO  Kiến thức cơ bản

Kiến thức cơ bản  Dịch vụ ngân hàng

Dịch vụ ngân hàng  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Nhà thông minh

Nhà thông minh  Ứng dụng văn phòng

Ứng dụng văn phòng  Tải game

Tải game  Tiện ích hệ thống

Tiện ích hệ thống  Ảnh, đồ họa

Ảnh, đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Họp, học trực tuyến

Họp, học trực tuyến  Video, phim, nhạc

Video, phim, nhạc  Giao tiếp, liên lạc, hẹn hò

Giao tiếp, liên lạc, hẹn hò  Hỗ trợ học tập

Hỗ trợ học tập  Máy ảo

Máy ảo  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Quạt các loại

Quạt các loại  Cuộc sống

Cuộc sống  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Làm đẹp

Làm đẹp  Nuôi dạy con

Nuôi dạy con  Chăm sóc Nhà cửa

Chăm sóc Nhà cửa  Du lịch

Du lịch  Halloween

Halloween  Mẹo vặt

Mẹo vặt  Giáng sinh - Noel

Giáng sinh - Noel  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  TOP

TOP  Ô tô, Xe máy

Ô tô, Xe máy  Giấy phép lái xe

Giấy phép lái xe  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ nhân tạo (AI)

Trí tuệ nhân tạo (AI)  Anh tài công nghệ

Anh tài công nghệ  Bình luận công nghệ

Bình luận công nghệ  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets - Trang tính

Google Sheets - Trang tính  Code mẫu

Code mẫu  Photoshop CS6

Photoshop CS6  Photoshop CS5

Photoshop CS5  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap