Linux cung cấp sức mạnh cho phần lớn web và một số lượng đáng kể các máy trạm trên toàn cầu. Một trong những lý do chính đằng sau sự phổ biến ngày càng tăng của các hệ thống Linux và BSD là nhờ những chính sách vững chắc về bảo mật. Các hệ thống Linux vốn rất khó bẻ khóa nhờ những nguyên tắc thiết kế cơ bản của chúng.

Tuy nhiên, không có hệ thống nào là không thể phá vỡ và nếu bạn không tăng cường bảo mật cho máy trạm hoặc máy chủ Linux của mình bằng các tiêu chuẩn mới nhất, bạn có thể trở thành nạn nhân của nhiều loại tấn công và/hoặc vi phạm dữ liệu. Đó là lý do tại sao trong bài viết hôm nay, Quantrimang sẽ đưa ra 5 mẹo hữu ích giúp bạn tăng cường bảo mật máy chủ Linux của mình.

Bảo mật đã trở thành một phần không thể thiếu của thế giới điện toán. Do đó, việc tăng cường bảo mật máy trạm cá nhân, cũng như máy chủ, là điều bắt buộc. Vì vậy, hãy tiếp tục đọc và kết hợp các mẹo dưới đây để tăng cường bảo mật cho máy Linux tính của bạn.

1. Ghi lại thông tin về host

Việc ghi lại thông tin về host có thể trở nên cực kỳ có lợi về lâu dài. Nếu bạn có ý định duy trì cùng một hệ thống theo thời gian, rất có thể một lúc nào đó mọi thứ sẽ trở nên lộn xộn. Tuy nhiên, nếu bạn ghi lại thông tin về máy trạm hoặc máy chủ của mình ngay từ ngày cài đặt, bạn sẽ có một ý tưởng vững chắc về cơ sở hạ tầng hệ thống tổng thể và các chính sách được sử dụng.

Bao gồm thông tin dưới đây về hệ thống trong tài liệu của bạn. Vui lòng thêm một số tính năng bổ sung dựa trên yêu cầu máy chủ của bạn.

- Tên hệ thống

- Ngày cài đặt

- Số định danh (Asset number - giá trị gắn thẻ host trong môi trường doanh nghiệp)

- Địa chỉ IP

- Địa chỉ MAC

- Phiên bản kernel

- Tên quản trị viên

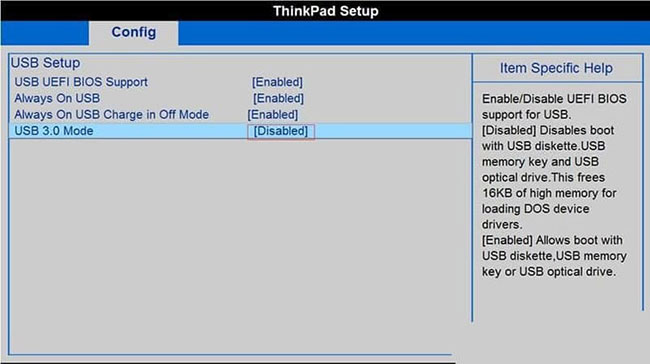

2. Bảo mật BIOS và vô hiệu hóa USB boot

Bạn nên bảo mật BIOS của mình bằng mật khẩu thích hợp để người dùng khác không thể truy cập hoặc sửa đổi cài đặt. Vì việc truy cập menu BIOS trong các bo mạch chủ hiện đại khá đơn giản, người dùng cuối có thể ghi đè các cài đặt hiện có và thao tác với những cấu hình nhạy cảm.

Ngoài ra, người dùng cũng có thể sử dụng hệ thống có thể boot được để truy cập dữ liệu host. Điều này cũng có thể gây ra các mối đe dọa đến tính toàn vẹn của máy chủ. Bạn có thể vô hiệu hóa hoàn toàn các thiết bị USB bằng cách sử dụng lệnh sau.

# echo 'install usb-storage /bin/true' >> /etc/modprobe.d/disable-usb-storage.confTính năng USB boot cũng có thể bị vô hiệu hóa từ menu BIOS. Tuy nhiên, điều này không bắt buộc nếu bạn đang chạy một máy trạm cá nhân mà người dùng khác không thể truy cập.

3. Mã hóa bộ nhớ

Mã hóa bộ nhớ có thể mang lại lợi ích rất lớn về lâu dài. Việc này sẽ ngăn chặn rò rỉ dữ liệu trong trường hợp máy bị đánh cắp hoặc có bất kỳ sự xâm nhập nào của bên thứ ba. May mắn thay, có rất nhiều công cụ mã hóa Linux giúp quản trị viên thực hiện nhiệm vụ này mà không gặp rắc rối.

Ngoài ra, các bản phân phối Linux hiện đại cung cấp cho quản trị viên khả năng mã hóa hệ thống file Linux trong quá trình cài đặt. Tuy nhiên, bạn nên biết rằng mã hóa có thể ảnh hưởng đến thông lượng hiệu suất và gây khó khăn cho việc khôi phục dữ liệu.

4. Mã hóa việc truyền dữ liệu

Vì dữ liệu được truyền qua mạng có thể dễ dàng được thu thập và phân tích bằng các công cụ bảo mật mã nguồn mở, nên bạn phải ưu tiên việc mã hóa dữ liệu lên hàng đầu trong quá trình củng cố bảo mật Linux. Nhiều công cụ truyền dữ liệu cũ không sử dụng mã hóa thích hợp và do đó có thể khiến dữ liệu của bạn dễ bị tấn công.

Bạn nên luôn sử dụng các service giao tiếp bảo mật như ssh, scp, rsync hoặc sftp để truyền dữ liệu từ xa. Linux cũng cho phép người dùng mount các hệ thống file từ xa bằng những công cụ đặc biệt như fuse hoặc sshfs. Cố gắng sử dụng mã hóa GPG để mã hóa và ký dữ liệu của bạn. Các công cụ Linux khác cung cấp dịch vụ mã hóa dữ liệu bao gồm OpenVPN, Lighthttpd SSL, Apache SSL và Let’s Encrypt.

5. Tránh các service truyền dữ liệu cũ

Một số lượng lớn các chương trình Unix cũ không cung cấp bảo mật cần thiết trong quá trình truyền dữ liệu. Chúng bao gồm FTP, Telnet, rlogin và rsh. Bất kể bạn đang bảo mật máy chủ Linux hay hệ thống cá nhân, hãy ngừng sử dụng các service này.

Bạn có thể sử dụng các lựa chọn thay thế khác cho loại nhiệm vụ truyền dữ liệu này. Ví dụ, các service như OpenSSH, SFTP hoặc FTPS đảm bảo rằng việc truyền dữ liệu diễn ra qua một kênh bảo mật. Một vài tùy chọn trong số chúng sử dụng mã hóa SSL hoặc TLS để tăng cường cho việc giao tiếp dữ liệu. Bạn có thể sử dụng các lệnh dưới đây để xóa những service cũ như NIS, telnet và rsh khỏi hệ thống của mình.

# yum erase xinetd ypserv tftp-server telnet-server rsh-server

# apt-get --purge remove xinetd nis yp-tools tftpd atftpd tftpd-hpa telnetd rsh-server rsh-redone-serverSử dụng lệnh đầu tiên cho các bản phân phối dựa trên RPM, như RHEL và CentOS hoặc bất kỳ hệ thống nào sử dụng trình quản lý gói yum. Lệnh thứ hai hoạt động trên các hệ thống dựa trên Debian/Ubuntu.

Xem thêm:

Công nghệ

Công nghệ  Windows

Windows  iPhone

iPhone  Android

Android  Học CNTT

Học CNTT  Download

Download  Tiện ích

Tiện ích  Khoa học

Khoa học  Game

Game  Làng CN

Làng CN  Ứng dụng

Ứng dụng

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  macOS

macOS  Phần cứng

Phần cứng  Thủ thuật SEO

Thủ thuật SEO  Kiến thức cơ bản

Kiến thức cơ bản  Dịch vụ ngân hàng

Dịch vụ ngân hàng  Lập trình

Lập trình  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Nhà thông minh

Nhà thông minh  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets - Trang tính

Google Sheets - Trang tính  Code mẫu

Code mẫu  Photoshop CS6

Photoshop CS6  Photoshop CS5

Photoshop CS5  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap  Ứng dụng văn phòng

Ứng dụng văn phòng  Tải game

Tải game  Tiện ích hệ thống

Tiện ích hệ thống  Ảnh, đồ họa

Ảnh, đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Họp, học trực tuyến

Họp, học trực tuyến  Video, phim, nhạc

Video, phim, nhạc  Giao tiếp, liên lạc, hẹn hò

Giao tiếp, liên lạc, hẹn hò  Hỗ trợ học tập

Hỗ trợ học tập  Máy ảo

Máy ảo  Điện máy

Điện máy  Tủ lạnh

Tủ lạnh  Tivi

Tivi  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Quạt các loại

Quạt các loại  Cuộc sống

Cuộc sống  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Làm đẹp

Làm đẹp  Nuôi dạy con

Nuôi dạy con  Chăm sóc Nhà cửa

Chăm sóc Nhà cửa  Du lịch

Du lịch  Halloween

Halloween  Mẹo vặt

Mẹo vặt  Giáng sinh - Noel

Giáng sinh - Noel  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  TOP

TOP  Ô tô, Xe máy

Ô tô, Xe máy  Giấy phép lái xe

Giấy phép lái xe  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ nhân tạo (AI)

Trí tuệ nhân tạo (AI)  Anh tài công nghệ

Anh tài công nghệ  Bình luận công nghệ

Bình luận công nghệ