Chuyên gia nghiên cứu bảo mật HD Moore tuyên bố cho biết đã phát hiện ra hơn 100 lỗi trong ActiveX Controls tích hợp trong các phiên bản Windows XP được cài đặt với các thông số mặc định.

Sử dụng công cụ fuzzing đã giúp cho chuyên gia nghiên cứu độc lập Moore phát hiện ra một số lỗi bảo mật rất lớn trong Active Controls. Công cụ fuzzing là công cụ được sử dụng rất phổ biến của các nhà nghiên cứu bảo mật để phát hiện ra các lỗi bảo mật trong hệ điều hành và phần mềm ứng dụng.

Trước đây các công cụ này chưa hề được biết đến nhiều. Nhưng kể từ khi, Moore tuyên bố mở chiến dịch "Tháng của các lỗi trình duyệt" thì mọi người mới biết đến công cụ này.

"Cơn mưa lỗi bảo mật Active X?"  Moore khẳng định 100 lỗi bảo mật nói trên được phát hiện trong các thành phần ActiveX chuẩn của hệ điều hành. Không những thế chuyên gia này còn phát hiện ra hơn 100 lỗi bảo mật khác tồn tại trong các thành phần ActiveX được đưa vào hệ thống bởi các ứng dụng phổ biến như Microsoft Office.

Moore khẳng định 100 lỗi bảo mật nói trên được phát hiện trong các thành phần ActiveX chuẩn của hệ điều hành. Không những thế chuyên gia này còn phát hiện ra hơn 100 lỗi bảo mật khác tồn tại trong các thành phần ActiveX được đưa vào hệ thống bởi các ứng dụng phổ biến như Microsoft Office.

Moore cho biết hầu hết các lỗi bảo mật mà ông phát hiện đều là các lỗi từ chối dịch vụ đơn giản. Tuy nhiên, vẫn có khoảng một chục lỗi có thể bị khai thác từ xa trên nền tảng trình duyệt Internet Explorer.

ActiveX là thành phần được sử dụng chủ yếu trong các trang web nhằm tăng tính tương tác và bổ sung thêm nhiều tính năng hơn cho người dùng. Tuy nhiên, công nghệ này lại cho phép các website có thể thay đổi hệ thống PC của người dùng nên nó vẫn được coi là một vấn đề tiềm tàng những mối nguy hiểm.

Công cụ của bọn tội phạm?

Tội phạm trực tuyến thường xuyên lợi dụng các lỗi trong ActiveX để cài đặt các đoạn mã nguy hiểm lên hệ thống của người. Công cụ WebAttacker chính là công cụ đã rất thành công trong việc tấn công máy tính của người dùng thông qua một lỗi tỏng thành phần Microsoft Data Access Components - một bộ phận của ActiveX. Tỉ lệ thành công trung bình của công cụ này là 12-15%, Dan Hubbard - phó chủ tịch của hãng bảo mật Websense - cho biết.

"Người dùng thường ít khi cập nhật trình duyệt của họ," Hubbard nói. "Chính vì thế mà những kiểu tấn công cụ vẫn còn hiệu lực. Và trên một mặt trận mới, người dùng hoàn toàn có thể bị tấn công bằng một loại công cụ tấn công đa trình duyệt. Tin tặc ngày càng giỏi hơn trong lĩnh vực và công việc của riêng chúng".

Chuyên gia nghiên cứu bảo mật Moore đã tạo ra riêng một công cụ fuzzing của riêng mình để phát hiện ra các lỗi bảo mật trong ActiveX. Và ông muốn cảnh báo Microsoft trước khi tung ra công cụ này.

Microsoft nói gì?

Để giảm tới mức tối đã những mối đe doạ tiềm tàng của các vụ tấn công, Microsoft đã có kết hoạch vô hiệu hoá tính năng ActiveX một cách mặc định trong phiên bản trình duyệt Internet Explorer. Bên cạnh đó, Microsoft cũng sẽ đưa nhiều thông tin hơn nữa vào trong các cảnh báo cho người dùng trước khi họ quyết định cài đặt một ActiveX Control mới - tính năng này được Microsoft gọi là AcitveX Opt-in.

"ActiveX Opt-in loại bỏ khả năng mặc định cho phép các trang web độc hại có thể tại và vận hành ActiveX Control như là một công cụ cho các vụ tấn công," Microsoft khẳng định. "Nếu một trang web có tải xuống một ActiveX thì thanh thông tin sẽ hiển thị đầy đủ thông tin và tư vấn cho người dùng để họ có được quyết định tải ActiveX hay không."

Microsoft khuyến cáo người dùng nên nâng cấp lên phiên bản IE 7 Beta 3 để tăng tính bảo mật ActiveX. Môi trường bảo mật mới trong IE 7 sẽ giúp loại bỏ mọi lỗi bảo mật được phát hiện bởi chuyên gia Moore.

Hoàng Dũng

"Cơn mưa lỗi bảo mật" trong ActiveX

180

0 Bình luận

Sắp xếp theo

Xóa Đăng nhập để Gửi

Có thể bạn quan tâm

-

Bphone có bản cập nhật phần mềm đầu tiên, cải thiện camera

-

Lưu trữ đám mây: Amazon, Microsoft, Google - Tam mã phân tranh

-

Những thiết bị Android lạ lùng nhất làng công nghệ

-

Lộ phác thảo OnePlus 2 với camera kép phía sau

-

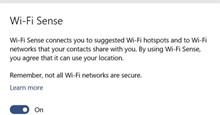

Wifi Sense - tính năng tự động chia sẻ mật khẩu Wi-Fi với bạn bè

-

"Uber Trung Quốc" tấn công thị trường Mỹ

Công nghệ

Công nghệ  Windows

Windows  iPhone

iPhone  Android

Android  Làng CN

Làng CN  Khoa học

Khoa học  Ứng dụng

Ứng dụng  Học CNTT

Học CNTT  Game

Game  Download

Download  Tiện ích

Tiện ích

Linux

Linux  Đồng hồ thông minh

Đồng hồ thông minh  Chụp ảnh - Quay phim

Chụp ảnh - Quay phim  macOS

macOS  Phần cứng

Phần cứng  Thủ thuật SEO

Thủ thuật SEO  Kiến thức cơ bản

Kiến thức cơ bản  Dịch vụ ngân hàng

Dịch vụ ngân hàng  Lập trình

Lập trình  Dịch vụ công trực tuyến

Dịch vụ công trực tuyến  Dịch vụ nhà mạng

Dịch vụ nhà mạng  Nhà thông minh

Nhà thông minh  Ứng dụng văn phòng

Ứng dụng văn phòng  Tải game

Tải game  Tiện ích hệ thống

Tiện ích hệ thống  Ảnh, đồ họa

Ảnh, đồ họa  Internet

Internet  Bảo mật, Antivirus

Bảo mật, Antivirus  Họp, học trực tuyến

Họp, học trực tuyến  Video, phim, nhạc

Video, phim, nhạc  Giao tiếp, liên lạc, hẹn hò

Giao tiếp, liên lạc, hẹn hò  Hỗ trợ học tập

Hỗ trợ học tập  Máy ảo

Máy ảo  Điện máy

Điện máy  Tivi

Tivi  Tủ lạnh

Tủ lạnh  Điều hòa

Điều hòa  Máy giặt

Máy giặt  Quạt các loại

Quạt các loại  Cuộc sống

Cuộc sống  Kỹ năng

Kỹ năng  Món ngon mỗi ngày

Món ngon mỗi ngày  Làm đẹp

Làm đẹp  Nuôi dạy con

Nuôi dạy con  Chăm sóc Nhà cửa

Chăm sóc Nhà cửa  Du lịch

Du lịch  Halloween

Halloween  Mẹo vặt

Mẹo vặt  Giáng sinh - Noel

Giáng sinh - Noel  Quà tặng

Quà tặng  Giải trí

Giải trí  Là gì?

Là gì?  Nhà đẹp

Nhà đẹp  TOP

TOP  Ô tô, Xe máy

Ô tô, Xe máy  Giấy phép lái xe

Giấy phép lái xe  Tấn công mạng

Tấn công mạng  Chuyện công nghệ

Chuyện công nghệ  Công nghệ mới

Công nghệ mới  Trí tuệ nhân tạo (AI)

Trí tuệ nhân tạo (AI)  Anh tài công nghệ

Anh tài công nghệ  Bình luận công nghệ

Bình luận công nghệ  Quiz công nghệ

Quiz công nghệ  Microsoft Word 2016

Microsoft Word 2016  Microsoft Word 2013

Microsoft Word 2013  Microsoft Word 2007

Microsoft Word 2007  Microsoft Excel 2019

Microsoft Excel 2019  Microsoft Excel 2016

Microsoft Excel 2016  Microsoft PowerPoint 2019

Microsoft PowerPoint 2019  Google Sheets - Trang tính

Google Sheets - Trang tính  Code mẫu

Code mẫu  Photoshop CS6

Photoshop CS6  Photoshop CS5

Photoshop CS5  Lập trình Scratch

Lập trình Scratch  Bootstrap

Bootstrap